Dopo i rapporti sull’attiva sfruttamento di CVE-2025-61882, un difetto di Oracle E-Business Suite utilizzato nei recenti attacchi di furto dati Cl0p, un altro problema critico è emerso nel software Fortra GoAnywhere. La nuova vulnerabilità divulgata, tracciata come CVE-2025-10035, consente l’iniezione di comandi senza autenticazione e RCE ed è già stata utilizzata dal gruppo di minacce Storm-1175 per distribuire il ransomware Medusa.

Rileva i tentativi di sfruttamento CVE-2025-10035 collegati a Storm-1175

Con oltre 35.000 nuove vulnerabilità registrate da NIST nel 2025, i team di cybersecurity stanno affrontando una corsa intensa contro il tempo. Poiché lo sfruttamento delle vulnerabilità continua a dominare come principale vettore di attacco e le minacce diventano sempre più avanzate, la rilevazione proattiva è di fondamentale importanza per tenere il passo con il ritmo degli attaccanti.

Registrati ora sulla piattaforma SOC Prime per accedere a una vasta raccolta di contenuti di rilevamento curati e a un’intelligenza delle minacce nativa dell’AI, aiutando il tuo team a superare le sofisticate campagne offensive che sfruttano le vulnerabilità per compromettere i sistemi. Il team di SOC Prime ha recentemente rilasciato una nuova regola Sigma che affronta i più recenti tentativi di sfruttamento CVE-2025-10035 collegati alle attività avversarie di Storm-1175.

Possibili schemi di sfruttamento GoAnywhere Managed File Transfer CVE-2025-10035 (tramite cmdline)

Questa regola Sigma è allineata con il framework MITRE ATT&CK®, affronta la tattica di accesso iniziale e la tecnica Exploit Public-Facing Application (T1190). La regola può essere utilizzata su oltre 30 piattaforme SIEM, EDR e Data Lake per accelerare le procedure di ingegneria della rilevazione in vari ambienti.

Per accedere alla dotazione di rilevamento completa che affronta questa minaccia e aiutare la tua organizzazione a ridurre il rischio di esposizione, fai clic sul pulsante Esplora Rilevamenti :

Per una gamma più ampia di contenuti SOC per la rilevazione dello sfruttamento delle vulnerabilità, gli ingegneri della sicurezza possono anche applicare il tag “CVE”.

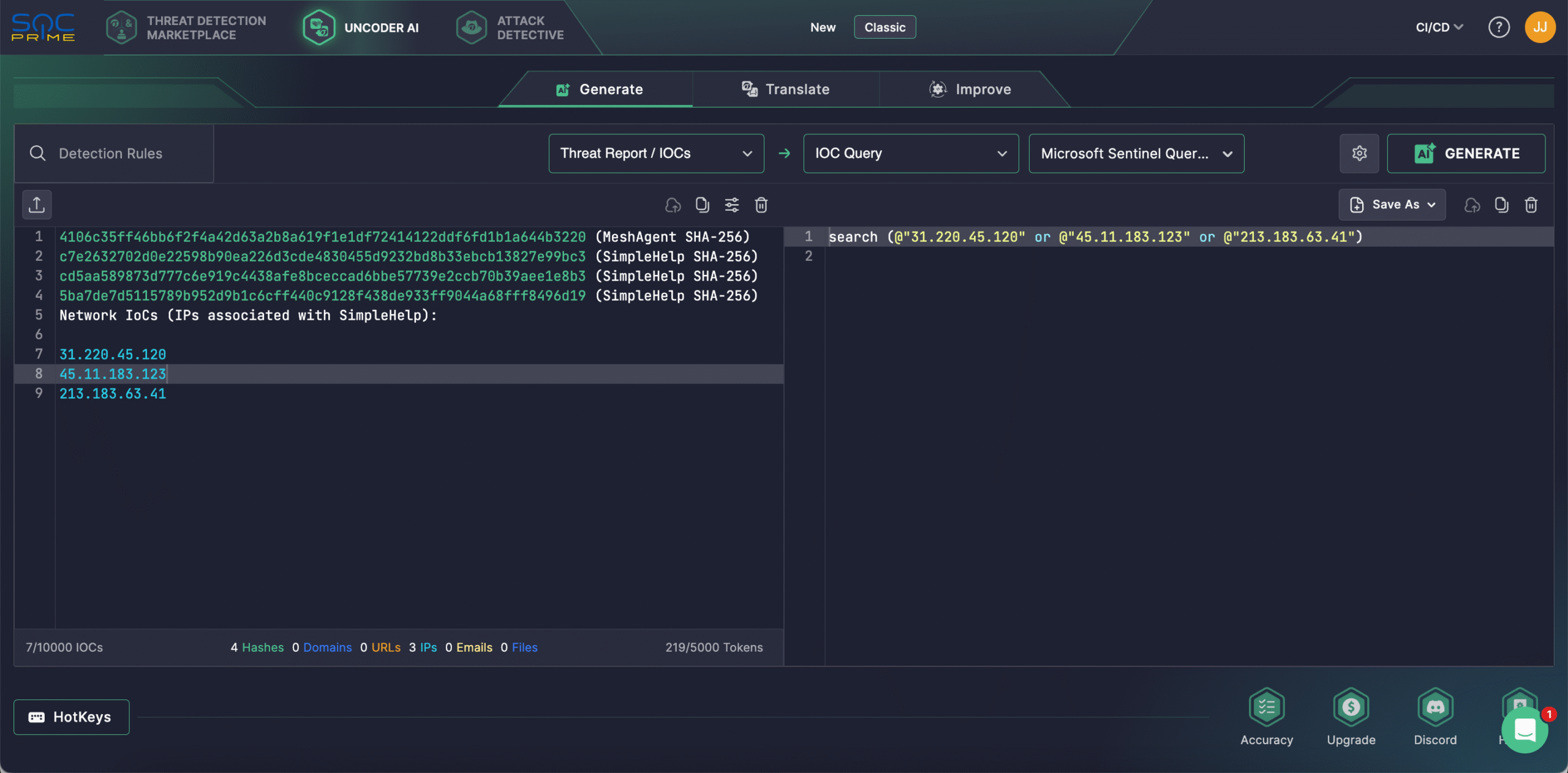

Gli ingegneri della sicurezza possono anche sfruttare Uncoder AI, un IDE e co-pilota per l’ingegneria della rilevazione. Con Uncoder, i difensori possono convertire istantaneamente gli IOC in query personalizzate di ricerca, creare codice di rilevamento da rapporti sulle minacce grezzi, generare diagrammi di flusso di attacco, abilitare la predizione dei tag ATT&CK, sfruttare l’ottimizzazione delle query guidata dall’AI e tradurre contenuti di rilevamento su più piattaforme. Ad esempio, i difensori informatici possono convertire istantaneamente gli IOC dal più recente team di Microsoft Threat Intelligence in query IOC personalizzate pronte per essere eseguite nell’ambiente SIEM o EDR scelto.

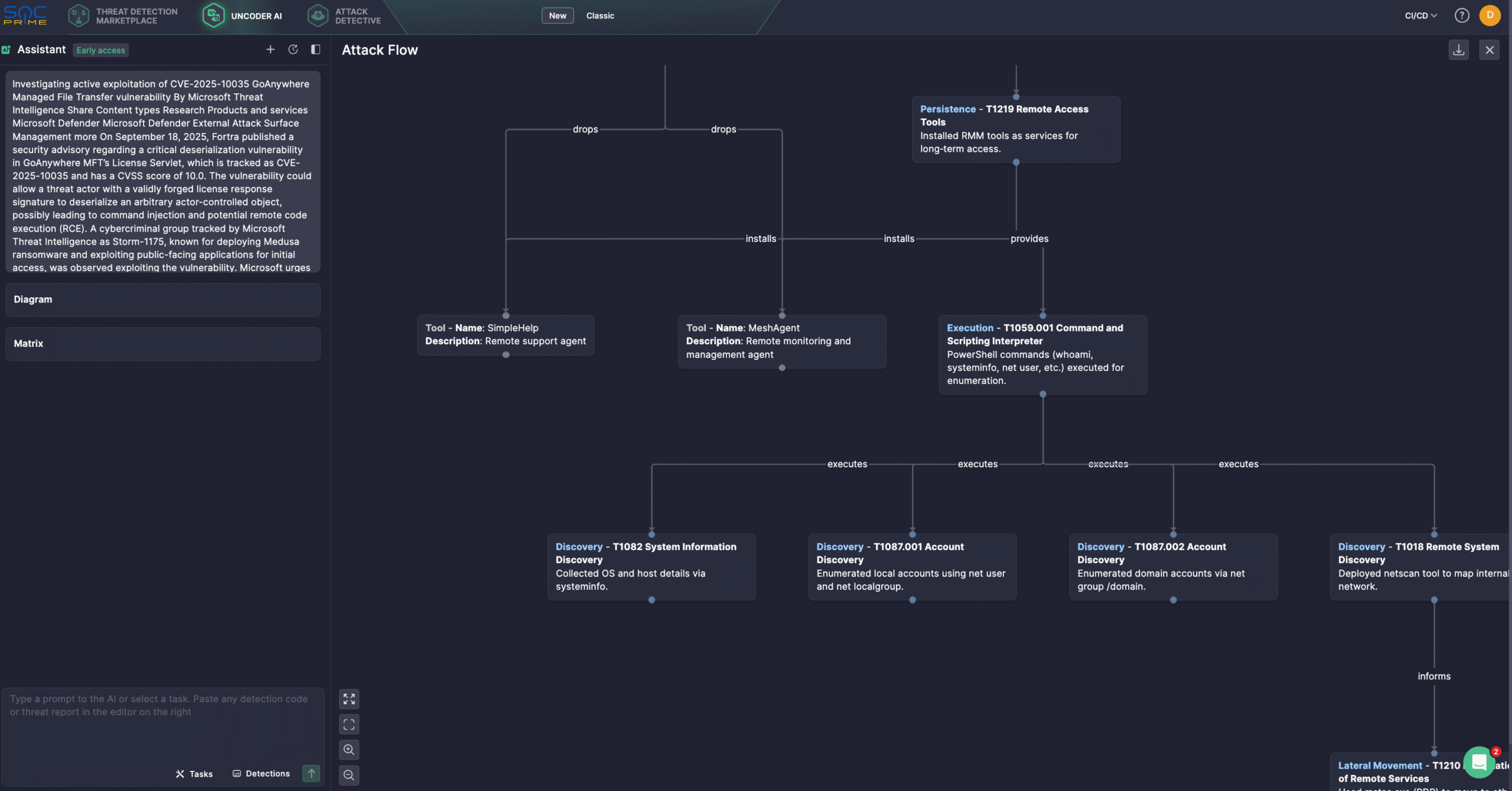

In alternativa, i professionisti della sicurezza possono sfruttare la nuova modalità Uncoder AI, migliorata con funzionalità di Chat Bot e supporto degli strumenti MCP, per generare un diagramma di flusso di attacco in pochi clic.

Analisi CVE-2025-10035

Il 18 settembre 2025, Fortra ha pubblicato un avviso di sicurezza che dettaglia una vulnerabilità critica nel GoAnywhere Managed File Transfer (MFT) License Servlet, tracciata come CVE-2025-10035 con il punteggio CVSS più alto di 10.0. Il difetto consente a un attaccante di creare una risposta di licenza contraffatta, permettendo la deserializzazione di oggetti arbitrari controllati dall’attaccante che potrebbero portare all’iniezione di comandi e potenzialmente a RCE.

team di Microsoft Threat Intelligence ha attribuito lo sfruttamento attivo di questa vulnerabilità al gruppo Storm-1175, noto per distribuire ransomware Medusa e sfruttare applicazioni pubblicamente esposte per l’accesso iniziale. La vulnerabilità colpisce le versioni del software fino alla 7.8.3, dove gli attaccanti possono bypassare la verifica delle firme manipolando il meccanismo di risposta della licenza.

I ricercatori hanno osservato attività di sfruttamento in più organizzazioni, con i primi incidenti correlati risalenti all’11 settembre 2025. La catena di attacco multi-fase dello Storm-1175 è iniziata con lo sfruttamento del difetto zero-day per l’accesso iniziale, seguito dalla persistenza tramite gli strumenti remoti RMM SimpleHelp e MeshAgent depositati sotto il processo GoAnywhere MFT. Gli attaccanti hanno anche creato web shell .jsp all’interno delle directory MFT insieme a questi payload RMM.

Le attività successive includevano il riconoscimento degli utenti e dei sistemi, la scansione di rete con netscan e il movimento laterale tramite mstsc.exe. Per il C2, gli avversari hanno utilizzato gli strumenti RMM distribuiti e stabilito tunnel Cloudflare per le comunicazioni criptate. Nella fase di esfiltrazione, Rclone è stato eseguito per estrarre dati, con almeno un caso confermato di distribuzione di ransomware Medusa.

Lo sfruttamento riuscito potrebbe consentire agli attaccanti non autenticati—se in grado di creare o intercettare risposte di licenza valide—di raggiungere l’iniezione di comandi e l’RCE su sistemi vulnerabili, rendendo questo problema altamente pericoloso per le istanze di GoAnywhere esposte a Internet. Una volta compromessi, gli attaccanti possono eseguire scoperte di sistema e utente, mantenere la persistenza e distribuire strumenti aggiuntivi per il movimento laterale e payload di ransomware.

Le potenziali misure di mitigazione per CVE-2025-10035 per ridurre i rischi di sfruttamento includono l’applicazione immediata delle patch seguendo le raccomandazioni di Fortra. Tuttavia, l’aggiornamento non affronta l’attività di sfruttamento precedente, e potrebbe essere necessario esaminare il sistema impattato. Questo include l’audit dei meccanismi di verifica della licenza e il monitoraggio accurato degli ambienti GoAnywhere per attività inusuali per ridurre l’esposizione alla minaccia.

La crescente minaccia dello sfruttamento CVE-2025-10035, unita al vantaggio temporale mensile degli attaccanti e alla distribuzione confermata di ransomware, sottolinea l’urgente necessità di un’accresciuta vigilanza di cybersecurity e di misure di difesa proattive. SOC Prime cura una suite completa di prodotti supportata da AI, capacità automatizzate e informazioni sulle minacce in tempo reale, equipaggiando i difensori con tecnologie all’avanguardia per prevenire attacchi informatici nelle prime fasi ottimizzando i costi operativi e migliorando la scalabilità.