Tras los informes de explotación activa de CVE-2025-61882, una falla del Oracle E-Business Suite aprovechada en recientes ataques de robo de datos por Cl0p, ha surgido otro problema crítico en el software GoAnywhere de Fortra. La vulnerabilidad recientemente divulgada, identificada como CVE-2025-10035, permite la inyección de comandos sin autenticar y RCE y ya ha sido utilizada por el grupo de amenazas Storm-1175 para desplegar el ransomware Medusa.

Detectar intentos de explotación del CVE-2025-10035 vinculados a Storm-1175

Con más de 35,000 nuevas vulnerabilidades registradas por NIST en 2025, los equipos de ciberseguridad enfrentan una intensa carrera contra el tiempo. A medida que la explotación de vulnerabilidades continúa dominando como el principal vector de ataque y las amenazas se vuelven cada vez más avanzadas, la detección proactiva es de suma importancia para mantenerse al ritmo de los atacantes.

Regístrate ahora en la Plataforma de SOC Prime para acceder a una extensa colección de contenido de detección curado e inteligencia de amenazas impulsada por IA, ayudando a tu equipo a superar sofisticadas campañas ofensivas que aprovechan las vulnerabilidades para comprometer sistemas. El equipo de SOC Prime ha lanzado recientemente una nueva regla Sigma que aborda los últimos intentos de explotación del CVE-2025-10035 vinculados a la actividad adversaria de Storm-1175.

Esta regla Sigma está alineada con el marco MITRE ATT&CK®, abordando la táctica de Acceso Inicial y la técnica de Explotar Aplicaciones Expuestas al Público (T1190). La regla puede utilizarse en más de 30 plataformas SIEM, EDR y Data Lake para acelerar los procedimientos de ingeniería de detección en múltiples entornos.

Para acceder al conjunto de detección integral que aborda esta amenaza y ayudar a tu organización a reducir el riesgo de exposición, haz clic en el Explorar Detecciones botón:

Para un rango más amplio de contenido SOC para la detección de exploits de vulnerabilidades, los ingenieros de seguridad también pueden aplicar la etiqueta “CVE”.

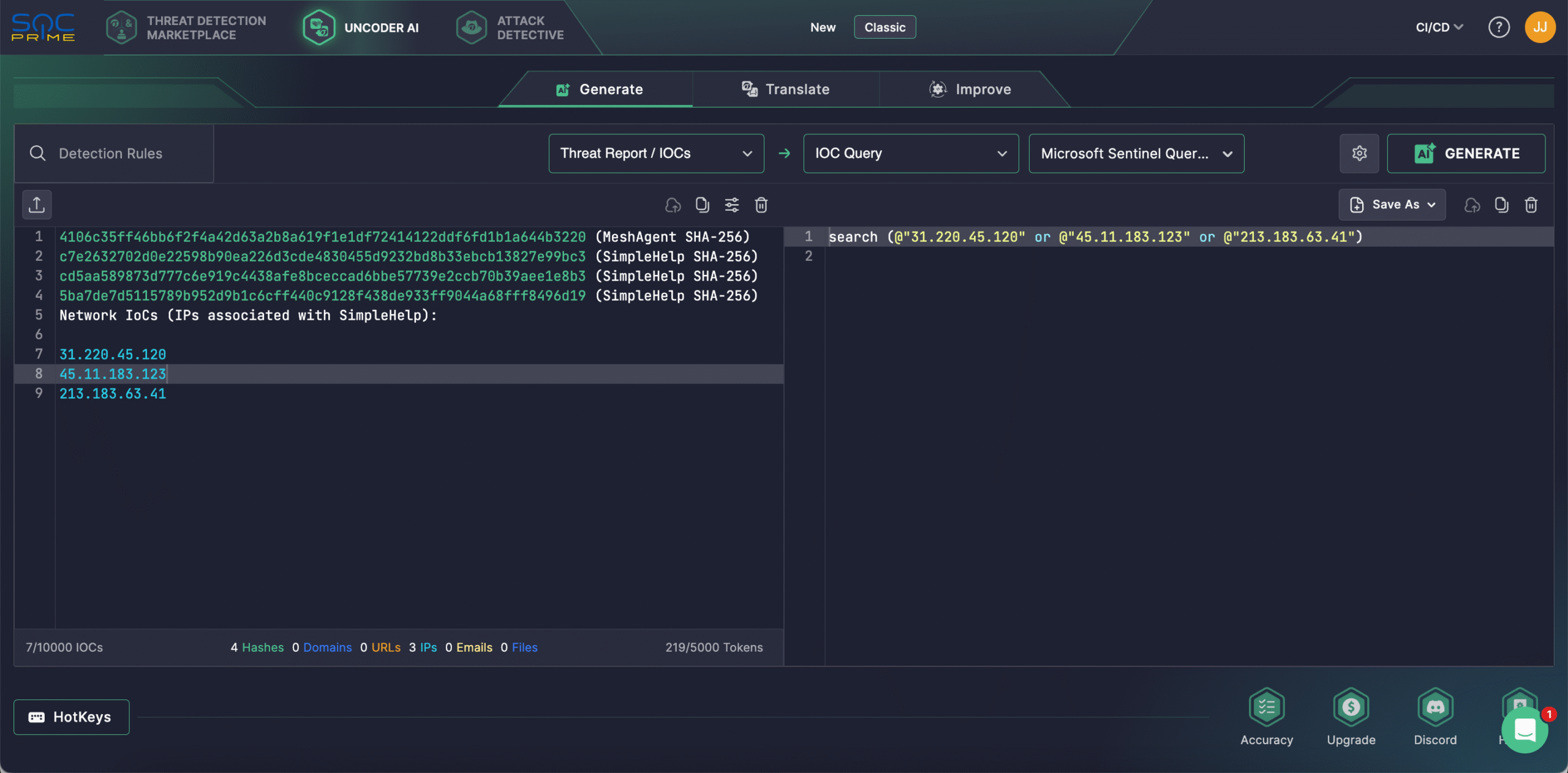

Los ingenieros de seguridad también pueden aprovechar Uncoder AI, un IDE y copiloto para la ingeniería de detección. Con Uncoder, los defensores pueden convertir instantáneamente IOCs en consultas de caza personalizadas, crear código de detección a partir de informes de amenazas en bruto, generar diagramas de Attack Flow, habilitar la predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección a través de múltiples plataformas. Por ejemplo, los defensores cibernéticos pueden convertir instantáneamente IOCs del último equipo de Inteligencia de Amenazas de Microsoft informe en consultas IOC personalizadas listas para ejecutarse en el entorno SIEM o EDR elegido.

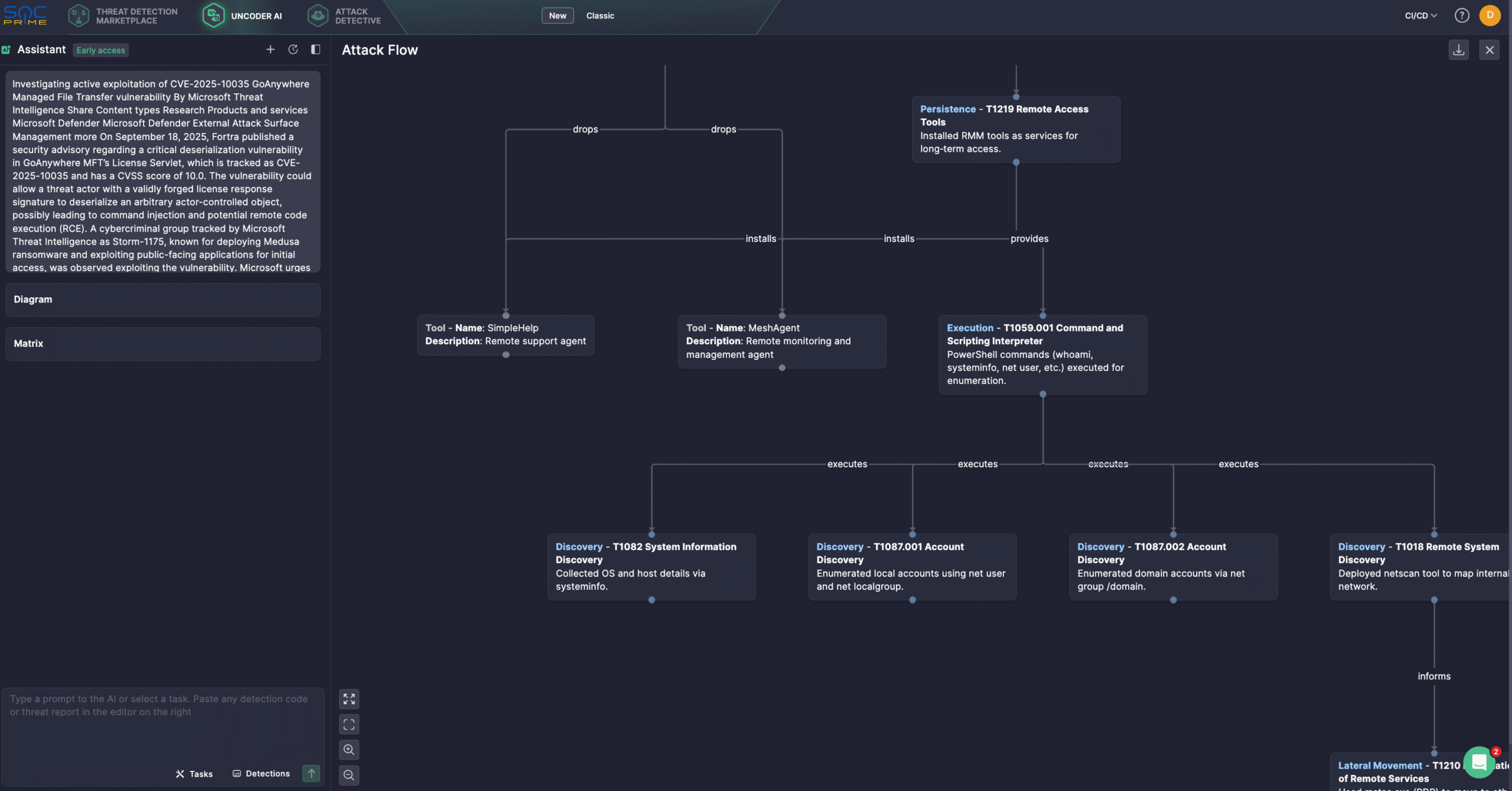

Alternativamente, los profesionales de seguridad pueden aprovechar el nuevo modo Uncoder AI, mejorado con funcionalidad de Chat Bot y soporte de herramientas MCP, para generar un diagrama de Attack Flow en unos pocos clics.

Análisis de CVE-2025-10035

El 18 de septiembre de 2025, Fortra publicó un aviso de seguridad detallando una vulnerabilidad crítica en el Servlet de Licencias de GoAnywhere Managed File Transfer (MFT), identificado como CVE-2025-10035 con la puntuación CVSS más alta de 10.0. La falla permite a un atacante crear una firma de respuesta de licencia falsificada, lo que habilita la deserialización de objetos arbitrarios controlados por atacantes que podría llevar a la inyección de comandos y potencialmente a RCE.

equipo de Inteligencia de Amenazas de Microsoft ha atribuido la explotación activa de esta vulnerabilidad al grupo Storm-1175, conocido por desplegar ransomware Medusa y explotar aplicaciones expuestas al público para acceder inicialmente. La vulnerabilidad afecta a las versiones de software hasta la 7.8.3, donde los atacantes pueden eludir la verificación de firmas manipulando el mecanismo de respuesta de licencia.

Los investigadores han observado actividad de explotación en múltiples organizaciones, con los primeros incidentes relacionados datando del 11 de septiembre de 2025. La cadena de ataque en varias etapas de Storm-1175 comenzó explotando la falla de día cero para el acceso inicial, seguida de la persistencia a través de herramientas RMM remotas SimpleHelp y MeshAgent implementadas en el proceso MFT de GoAnywhere. Los atacantes también crearon web shells .jsp dentro de los directorios MFT junto con estas cargas de RMM.

La actividad subsiguiente incluyó reconocimiento de usuario y sistema, escaneo de red con netscan y movimiento lateral mediante mstsc.exe. Para el C2, los adversarios usaron las herramientas RMM desplegadas y establecieron túneles Cloudflare para comunicaciones encriptadas. En la etapa de exfiltración, se ejecutó Rclone para extraer datos, con al menos un caso confirmado de despliegue de ransomware Medusa.

La explotación exitosa podría permitir a los atacantes no autenticados, si son capaces de crear o interceptar respuestas de licencia válidas, lograr la inyección de comandos y RCE en sistemas vulnerables, haciendo que este problema sea extremadamente peligroso para las instancias de GoAnywhere expuestas a internet. Una vez comprometidos, los atacantes pueden realizar descubrimientos de sistema y usuario, mantener la persistencia y desplegar herramientas adicionales para el movimiento lateral y las cargas útiles de ransomware.

Las medidas de mitigación potenciales para el CVE-2025-10035 para minimizar los riesgos de explotación incluyen aplicar parches inmediatamente siguiendo las recomendaciones de Fortra. Sin embargo, la actualización no aborda la actividad de explotación anterior, y puede ser necesario revisar el sistema afectado. Esto incluye auditar los mecanismos de verificación de licencias y monitorear de cerca los entornos GoAnywhere en búsqueda de actividad inusual para reducir la exposición a la amenaza.

La amenaza creciente de explotación del CVE-2025-10035, combinada con el tiempo de ventaja de un mes de los atacantes y el despliegue confirmado de ransomware, subraya la urgente necesidad de una vigilancia cibernética intensificada y medidas de defensa proactivas. SOC Prime selecciona una suite completa de productos respaldada por inteligencia artificial, capacidades automatizadas e inteligencia de amenazas en tiempo real, equipando a los defensores con tecnologías de vanguardia para prevenir ciberataques en sus primeras etapas, optimizando los costos operativos y mejorando la escalabilidad.