Aktualisierung (8. Oktober 2025): Dieser Artikel wurde aktualisiert, um ein eigenes Set von Erkennungsregeln zu enthalten, das sich auf die Ausnutzung von CVE-2025-61882 konzentriert. Die aktualisierte Regelkollektion enthält jetzt 19 Inhaltselemente, die über den untenstehenden ‚Erkennungen erkunden‘-Button zugänglich sind.

Ein weiterer Tag bringt ein weiteres Sicherheitsproblem. Kurz nach CVE-2025-41244, einem kürzlich ausgenutzten Fehler, der VMware Tools und VMware Aria Operations betrifft, haben Forscher eine neue Zero-Day-Schwachstelle entdeckt. Die neuartige kritische Schwachstelle in Oracle E-Business Suite, die als CVE-2025-61882 verfolgt wird, wurde Berichten zufolge in der neuesten datenbezogenen Kampagne von Cl0p ausgenutzt.

CVE-2025-61882 Ausnutzung für Cl0p-Ransomware-Angriffe erkennen

Im Jahr 2025 verlassen sich Ransomware-Gruppen zunehmend auf die Ausnutzung von Schwachstellen als primären Einstiegspunkt in Unternehmenssysteme. Während Social Engineering und gestohlene Zugangsdaten nach wie vor bedeutende Angriffsvektoren sind, sind Schwachstellenausnutzungen zu einer der häufigsten Methoden für den anfänglichen Zugriff geworden. Bedrohungsakteure zeigen eine klare Präferenz für reibungsarme, hochwirksame Schwachstellen, insbesondere für nicht authentifizierte RCEs und Schwachstellen mit öffentlich zugänglichen Proof-of-Concept (PoC) Exploits.

Mit über 37.500 neuen Schwachstellen vom NIST in diesem Jahr protokolliert, beginnt das Rennen für Cybersecurity-Teams. Während die Ausnutzung von Schwachstellen der führende Angriffsvektor bleibt und die Cyberbedrohungen immer ausgefeilter werden, ist proaktive Erkennung entscheidend, um die Angriffsfläche zu reduzieren und Risiken zu mindern.

Registrieren Sie sich jetzt für die SOC Prime Plattform um auf eine umfangreiche Bibliothek kontextangereicherter Erkennungsregeln und KI-gestützter Bedrohungsinformationen zuzugreifen, die sich mit Ausnutzungsversuchen von CVE-2025-61882 befassen. Drücken Sie einfach den Erkennungen erkunden Button unten und gehen Sie sofort zu einem relevanten Erkennungs-Stack.

Für diejenigen, die das vollständige Set von Regeln und Abfragen zur Ausnutzung von Schwachstellen erkunden möchten, steht unsere umfangreiche Sigma-Regelbibliothek mit einem speziellen „CVE“ Tag zum Durchstöbern zur Verfügung.

Alle Regeln sind kompatibel mit mehreren SIEM-, EDR- und Data-Lake-Formaten und sind mit dem MITRE ATT&CK® Framework Mapped. Außerdem ist jede Regel mit CTI Links, Angriffszeitlinien, Auditkonfigurationen, Triage-Empfehlungen und mehr relevantem Kontext angereichert.

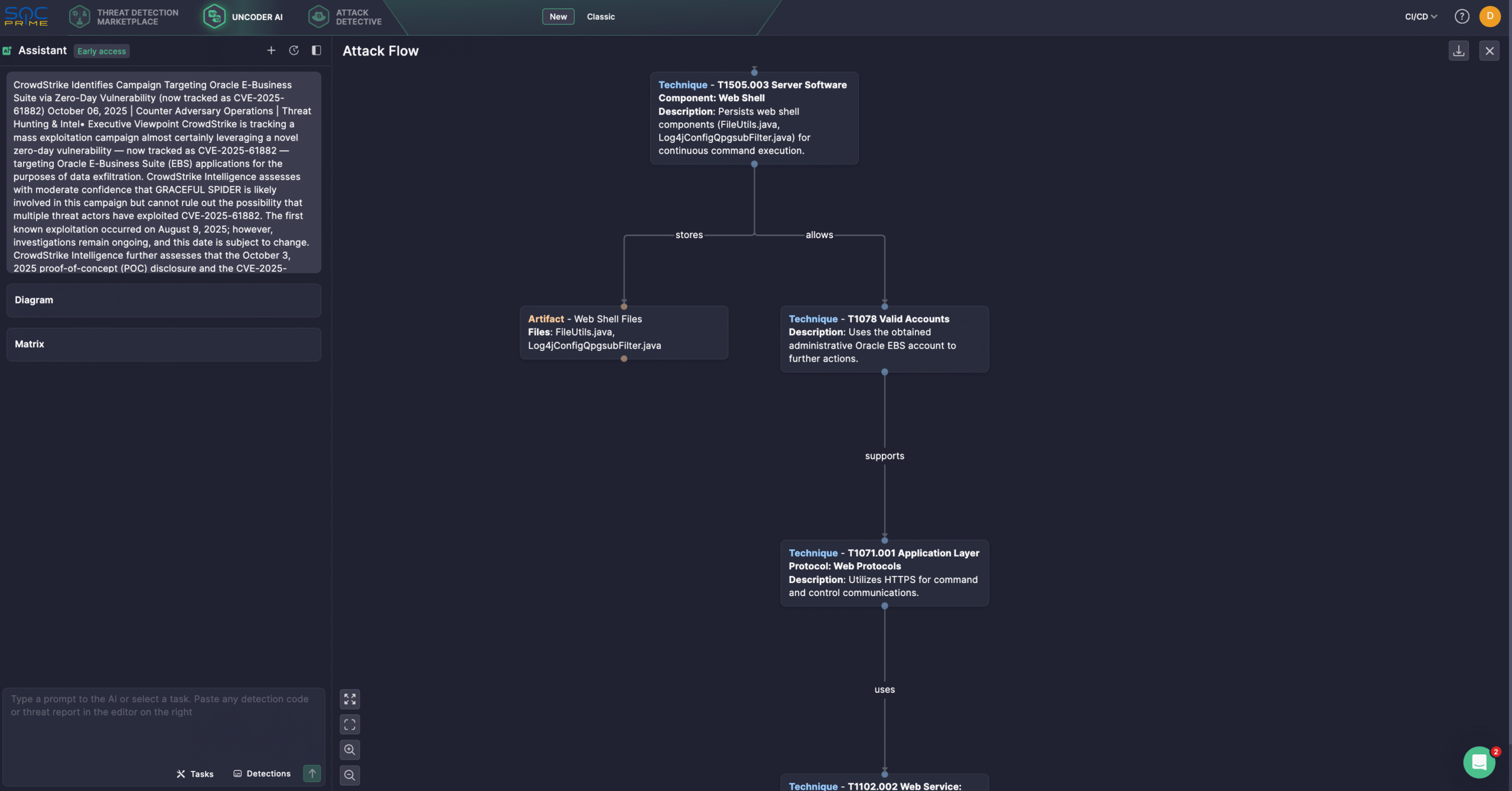

Sicherheitsingenieure können auch Uncoder KInutzen, eine IDE und Co-Pilot für Erkennungstechnik. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Suchabfragen umwandeln, Erkennungscode aus Rohbedrohungsberichten erstellen, Angriffs-Flow-Diagramme generieren, die Vorhersage von ATT&CK-Tags aktivieren, KI-gestützte Abfrageoptimierung nutzen und Erkennungsinhalte über mehrere Plattformen hinweg übersetzen. Zum Beispiel können Benutzer nahtlos den Angriffsablauf basierend auf CrowdStrikes Überblick über die neuesten Angriffe erzeugen und dabei CVE-2025-61882 nutzen.

Analyse von CVE-2025-61882

Oracle hat kürzlich ein Notfall-Update veröffentlicht, um eine kritische Schwachstelle in seiner E-Business Suite zu beheben, die aktiv in den letzten Cl0p-Ransomware Datendiebstahlangriffen ausgenutzt wurde. Der Fehler, der als CVE-2025-61882 verfolgt wird und einen CVSS-Wert von 9,8 hat, ermöglicht es nicht authentifizierten Remote-Angreifern, die Oracle Concurrent Processing-Komponente über HTTP zu kompromittieren und die vollständige Kontrolle über betroffene Systeme zu erlangen. Betroffene Versionen umfassen 12.2.3 bis 12.2.14.

Oracles Empfehlung bestätigt, dass die Schwachstelle ohne Anmeldedaten remote ausgenutzt werden kann, was zu potenziellen RCEführt. Der Patch behebt auch zusätzliche Ausnutzungsvektoren, die während der internen Untersuchung des Unternehmens entdeckt wurden. Die Lösung erfordert die vorherige Installation des Oktober 2023 Critical Patch Update. Mit einem öffentlichen PoC und Beweisen für aktive Ausnutzung fordert der Anbieter Administratoren dringend auf, den Patch sofort anzuwenden, um CVE-2025-61882 effektiv zu mildern.

Das im Besitz von Google befindliche Mandiant berichtete, dass Gegner eine groß angelegte E-Mail-Kampagne mit Hunderten kompromittierter Konten durchführen. Der CTO von Mandiant, Charles Carmakal, bestätigte dass Cl0p diese und andere Schwachstellen in Oracle EBS ausgenutzt hat, von denen einige im Sommer 2025 gepatcht wurden, um im August 2025 große Mengen an Daten von mehreren Opfern zu stehlen. Er betonte, dass angesichts des Umfangs der Ausnutzung und der Wahrscheinlichkeit weiterer Angriffe durch andere Akteure Organisationen proaktiv auf Zeichen einer Kompromittierung untersuchen sollten, unabhängig vom Patch-Status.

Der Anstieg an Zero-Day- Angriffen auf gängige Produkte, zusammen mit ihrer zunehmenden Ausnutzbarkeit, zwingt Organisationen dazu, schnellere und robustere Strategien zu entwickeln, um den Angreifern einen Schritt voraus zu sein. SOC Prime kuratiert eine umfassende Produktsuite , die topaktuelle Cybersecurity-Expertise und KI vereint, auf Zero-Trust-Prinzipien basiert und von automatisierten Technologien sowie Echtzeit-Bedrohungsinformationen unterstützt wird, um Sicherheitsteams zu befähigen, modernen Cyberbedrohungen entgegenzuwirken, unabhängig davon, wie ausgefeilt sie sind.