L’essor des attaques alimentées par l’IA contre les systèmes critiques des entreprises marque une nouvelle phase préoccupante dans le domaine des cybermenaces. Alors que les adversaires perfectionnent leurs méthodes et explorent continuellement des moyens de weaponiser l’IA à des fins malveillantes, l’avenir de la cybersécurité dépendra largement de la manière dont l’IA est intégrée de manière transparente avec d’autres technologies émergentes. Les experts en cybersécurité ont récemment découvert une nouvelle souche de ransomware assistée par IA, suivie sous le nom de FunkLocker et utilisée par les opérateurs FunkSec, qui emploie des techniques de double extorsion et a déjà impacté plus de 100 organisations à travers divers secteurs industriels.

Détecter le ransomware FunkLocker par FunkSec

Les organisations entrent dans une nouvelle ère de risque cyber alors que les attaquants exploitent de plus en plus l’intelligence artificielle pour compromettre des actifs critiques. Le rapport Top Cybersecurity Trends 2025 de Gartner souligne comment l’IA générative transforme le paysage des menaces, créant à la fois de nouvelles vulnérabilités et des opportunités pour développer des stratégies de défense plus adaptatives. Complétant cela, une récente recherche du Cybersecurity at MIT Sloan et de Safe Security (portant sur 2 800 incidents de ransomware) révèle que quatre attaques sur cinq exploitent désormais l’IA à des fins malveillantes, de la création de malwares sophistiqués et de campagnes de phishing au déploiement de techniques de social engineering basées sur des deepfakes.

L’un des exemples les plus récents est FunkSec, une souche de ransomware assistée par IA, qui souligne l’urgence pour les entreprises de dépasser les défenses traditionnelles et d’adopter des workflows de sécurité flexibles et guidés par l’IA, capables de contrer la prochaine génération de menaces.

Inscrivez-vous sur la plateforme SOC Prime pour accéder aux dernières CTI et aux règles de détection sélectionnées, vous permettant d’identifier immédiatement toute activité malveillante associée aux attaques FunkLocker. La pile de détection est soutenue par une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée aux menaces et la détection avancée des menaces. Cliquez simplement sur le bouton Explorer les Détectionsci-dessous pour commencer.

Tous les algorithmes de détection peuvent être utilisés sur plusieurs solutions SIEM, EDR et Data Lake, et sont alignés avec MITRE ATT&CK® pour faciliter la recherche sur les menaces. De plus, chaque règle Sigma indépendante du fournisseur est enrichie de métadonnées exploitables, telles que les CTI, les timelines d’attaque, les configurations d’audit et d’autres informations contextuelles sur les menaces cyber.

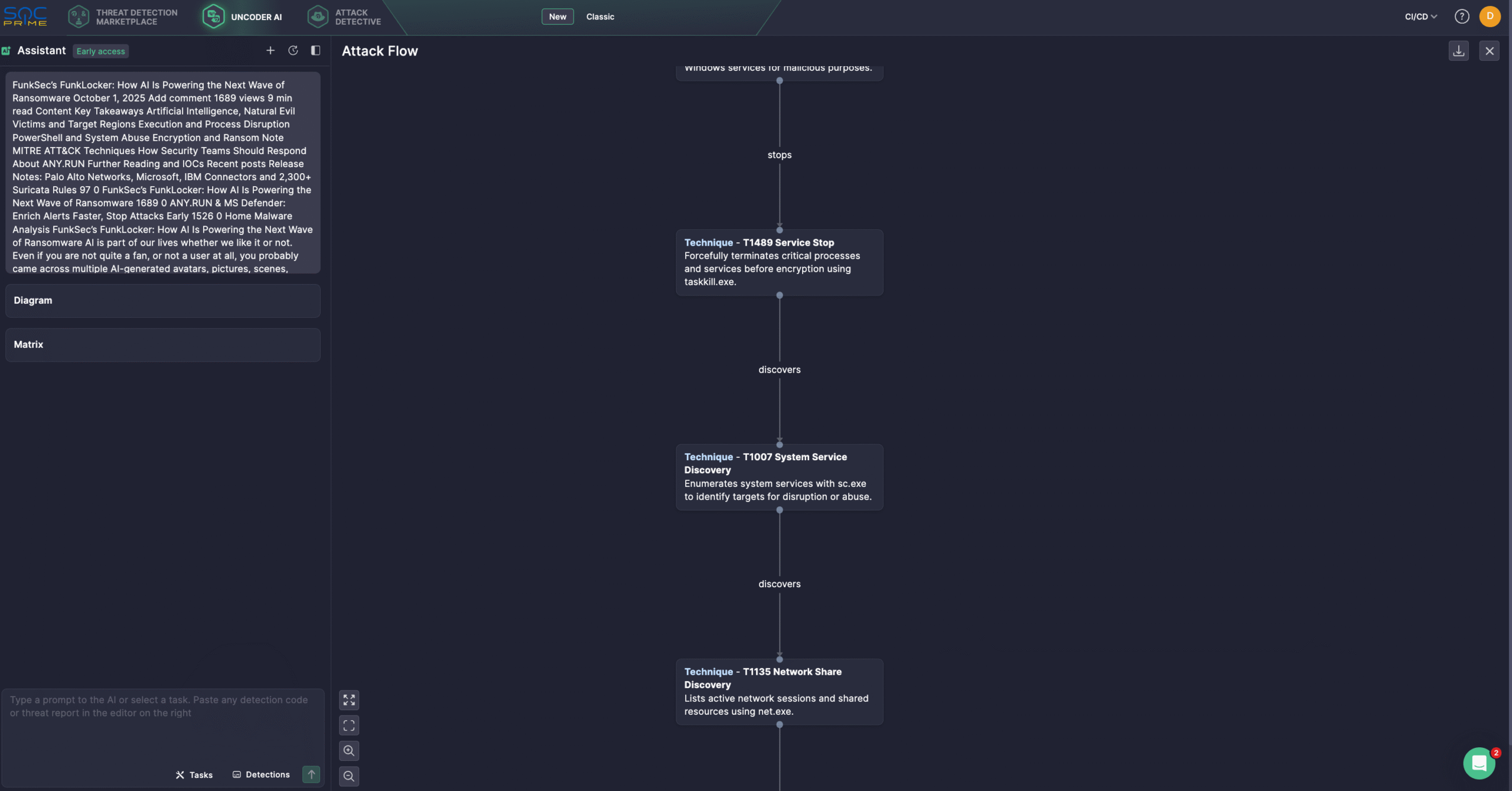

Les ingénieurs en sécurité utilisent également Uncoder AI en tant que co-pilote IA, soutenant les ingénieurs en détection de bout en bout tout en rationalisant les workflows et en améliorant la couverture. Avec Uncoder, les défenseurs peuvent convertir instantanément les IOC en requêtes personnalisées, générer du code de détection à partir de rapports bruts sur les menaces, créer des diagrammes Attack Flow, optimiser les requêtes via l’IA, et bien plus. Ci-dessous, un diagramme Attack Flow basé sur la dernière recherche d’ANY.RUN.

Analyse du ransomware FunkLocker

Les malwares pilotés par IA ne sont pas un phénomène nouveau — les défenseurs ont déjà observé des campagnes utilisant des leurres à thème IA pour propager des souches telles que CyberLock, Lucky_Gh0$t et Numero, ainsi que Koske, un malware nouvellement identifié généré par IA ciblant les systèmes Linux. Les experts en cybersécurité ont récemment découvert une souche de ransomware assistée par IA relativement récente, FunkLocker, utilisée par les opérateurs FunkSec, apparue fin 2024. Selon les recherches d’ANY.RUN, le groupe de ransomware FunkSec a déjà compromis plus de 100 organisations via son propre site de fuite de données.

L’équipe de ransomware FunkSec a utilisé des tactiques de double extorsion, associant vol de données et chiffrement de fichiers pour forcer les victimes à payer. Contrairement à de nombreux groupes de ransomware établis, FunkSec a demandé des rançons exceptionnellement modestes, parfois aussi basses que 10 000 $, tout en vendant également les données volées à prix réduit à des tiers.

Au début de l’hiver 2024, FunkSec a lancé un site de fuite de données pour rationaliser ses opérations. Le site publie non seulement les annonces de victimes, mais propose également un outil DDoS personnalisé et sa propre souche de ransomware, disponible sous modèle RaaS.

La majorité des victimes de FunkSec ont été identifiées aux États-Unis, en Inde, en Italie, au Brésil, en Israël, en Espagne et en Mongolie. Certains membres du groupe RaaS ont été liés à des opérations hacktivistes, soulignant le chevauchement continu entre hacktivisme et cybercriminalité. Des preuves d’activités hacktivistes incluent l’utilisation d’outils DDoS, d’utilitaires de gestion à distance comme JQRAXY_HVNC, et la génération de mots de passe via funkgenerate.

Les variantes de ransomware FunkSec, y compris FunkLocker, présentent des traces de codage ressemblant à des motifs “AI snippet”. Cela rend le malware relativement facile à assembler, mais souvent incohérent dans son exécution et sa fiabilité. Le ransomware existe en plusieurs builds, certaines à peine opérationnelles, tandis que d’autres intègrent des techniques avancées comme la détection anti-machine virtuelle. Cette incohérence souligne un processus de développement rapide mais instable.

FunkLocker tente d’arrêter les processus et services en utilisant des listes prédéfinies. Bien que cela entraîne parfois des erreurs inutiles, l’approche perturbe significativement le système et prépare l’environnement au chiffrement. Les utilitaires Windows légitimes, tels que taskkill.exe, sc.exe, net.exe et PowerShell, sont réutilisés par les opérateurs FunkSec pour terminer des applications, désactiver les mesures de protection et faciliter le chiffrement des fichiers.

Contrairement à de nombreuses familles de ransomware contemporaines qui dépendent de l’infrastructure C2, FunkSec fonctionne entièrement hors ligne. Les fichiers sont chiffrés localement et marqués avec l’extension .funksec.

Le malware tente de déposer des notes de rançon directement sur le bureau. Cependant, en raison de l’instabilité fréquente du système, les victimes ne peuvent souvent pas les consulter avant un redémarrage. FunkSec montre des signes de pratiques opérationnelles négligentes, notamment la réutilisation de portefeuilles Bitcoin et la dépendance à des clés de chiffrement locales ou codées en dur.

Les chercheurs de Check Point ont noté que le développement rapide des outils du groupe, y compris l’encryptor de ransomware, a probablement été assisté par l’IA, ce qui a accéléré l’itération malgré le manque apparent d’expertise technique de l’auteur.

La dernière version du ransomware, FunkSec V1.5, est écrite en Rust et a été téléchargée sur VirusTotal depuis l’Algérie. L’analyse des variantes plus anciennes montre des références à FunkLocker et Ghost Algeria dans les notes de rançon. La plupart des échantillons ont également été téléchargés depuis l’Algérie, probablement par le développeur, suggérant que l’acteur de la menace est basé dans ce pays.

Les mesures potentielles pour atténuer le ransomware FunkLocker, ainsi que d’autres menaces assistées par IA, nécessitent de passer d’indicateurs statiques à une détection comportementale, assurant une visibilité complète et rapide de l’ensemble de la chaîne d’exécution pour réduire les temps d’arrêt, tout en exploitant des plateformes alimentées par IA pour combler le déficit de compétences et accélérer la pile technologique pour la cybersécurité de nouvelle génération. La suite complète de produits SOC Prime peut constituer une solution viable pour aider les organisations à faire passer leurs capacités de défense cyber alimentée par l’IA au niveau supérieur. Soutenues par une expertise de pointe et l’IA, les organisations peuvent s’appuyer sur une vaste bibliothèque de détections comportementales, des capacités automatisées et une CTI native IA pour une défense cyber future-proof contre les attaques de ransomware émergentes et autres menaces sophistiquées.