L’aumento degli attacchi basati sull’intelligenza artificiale contro i sistemi aziendali critici segna una nuova e allarmante fase delle minacce informatiche. Mentre gli avversari perfezionano continuamente i loro metodi, esplorando modi per sfruttare l’IA a fini dannosi, il futuro della cybersecurity dipenderà in larga misura da quanto l’IA sarà integrata con altre tecnologie emergenti. Recentemente, gli esperti di sicurezza informatica hanno scoperto una nuova variante di ransomware guidata dall’IA, denominata FunkLocker e utilizzata dagli operatori FunkSec, che impiega tecniche di doppia estorsione e ha già colpito oltre 100 organizzazioni a livello globale in diversi settori industriali.

Rilevare il ransomware FunkLocker di FunkSec

Le organizzazioni affrontano una nuova era di rischio informatico, poiché gli attaccanti sfruttano sempre più l’intelligenza artificiale per violare asset aziendali critici. Le Top Cybersecurity Trends 2025 di Gartner evidenziano come l’IA generativa stia rimodellando il panorama delle minacce, creando nuove vulnerabilità e opportunità per costruire strategie di difesa più adattive. In aggiunta, recenti ricerche del MIT Sloan e di Safe Security (analizzando 2.800 incidenti di ransomware) rivelano che quattro attacchi su cinque ora sfruttano l’IA per scopi dannosi, dalla creazione di malware sofisticati e campagne di phishing fino all’uso di tattiche di social engineering con deepfake.

Uno degli esempi più recenti è FunkSec, una variante di ransomware assistita dall’IA, che evidenzia l’urgente necessità per le imprese di superare le difese tradizionali e adottare workflow di sicurezza flessibili, basati sull’IA, capaci di contrastare la prossima generazione di minacce.

Registrati sulla piattaforma SOC Prime per accedere alle ultime CTI e regole di rilevamento curate, permettendoti di identificare immediatamente attività dannose associate agli attacchi FunkLocker. Lo stack di rilevamento è supportato da un’intera suite di prodotti per l’ingegneria della rilevazione basata su IA, threat hunting automatizzato e rilevamento avanzato delle minacce. Premi il pulsante Esplora Rilevamenti qui sotto per iniziare.

Tutti gli algoritmi di rilevamento possono essere utilizzati su più soluzioni SIEM, EDR e Data Lake, e sono allineati con MITRE ATT&CK® per una ricerca delle minacce semplificata. Inoltre, ogni regola Sigmac vendor-agnostic è arricchita con metadata utilizzabili, come link CTI, timeline degli attacchi, configurazioni di audit e ulteriori contesti sulle minacce informatiche.

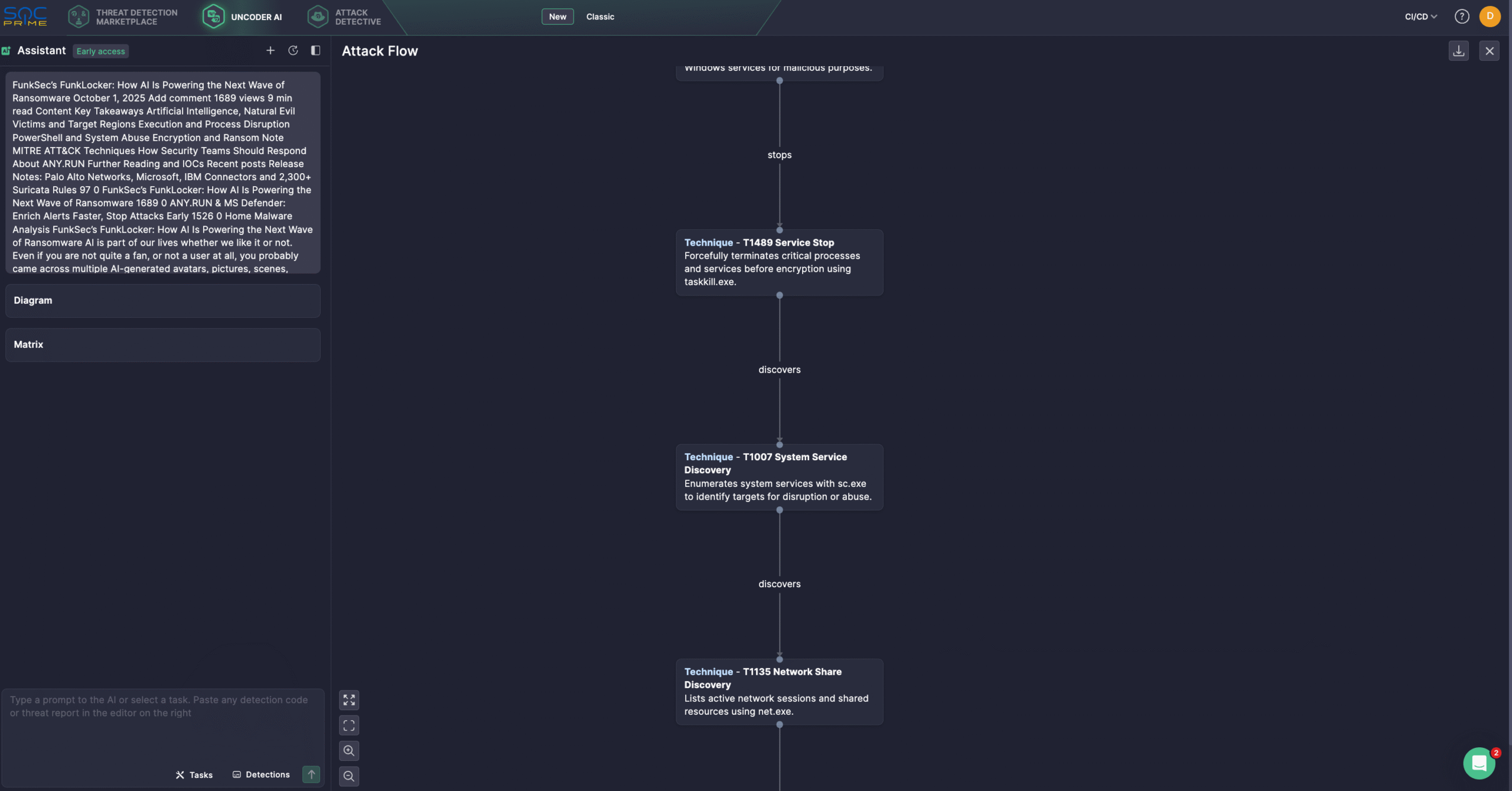

Gli ingegneri della sicurezza utilizzano anche Uncoder AI come copilota IA, supportando gli ingegneri nella rilevazione end-to-end, semplificando i workflow e migliorando la copertura. Con Uncoder, i difensori possono convertire istantaneamente IOC in query di hunting personalizzate, creare codice di rilevamento da report di minacce grezzi, generare diagrammi di Attack Flow, ottimizzare query con IA e altro ancora. Di seguito, un esempio di Attack Flow basato sulla più recente ricerca di ANY.RUN.

Analisi del ransomware FunkLocker

Il malware basato su IA non è un fenomeno nuovo: i difensori hanno già osservato campagne che utilizzano esche a tema IA per diffondere varianti come CyberLock, Lucky_Gh0$t e Numero, insieme a Koske, un malware generato da IA recentemente identificato che prende di mira sistemi Linux. Recentemente, gli esperti di cybersecurity hanno scoperto una variante relativamente nuova di ransomware assistito dall’IA, FunkLocker, utilizzata dai manutentori del ransomware FunkSec, emersa alla fine del 2024. Secondo la ricerca di ANY.RUN, il gruppo FunkSec ha già compromesso oltre 100 organizzazioni tramite il proprio sito di data leak.

Il team FunkSec ha impiegato tattiche di doppia estorsione, combinando furto di dati e cifratura dei file per costringere le vittime a pagare. A differenza di molti gruppi ransomware consolidati, FunkSec ha richiesto riscatti insolitamente modesti, talvolta solo 10.000$, vendendo inoltre i dati rubati a prezzi scontati a terzi.

All’inizio dell’inverno 2024, FunkSec ha lanciato un sito di data leak per ottimizzare le operazioni. Il sito non solo pubblica annunci delle vittime, ma include anche un tool DDoS personalizzato e la propria variante di ransomware, offerta come RaaS (Ransomware-as-a-Service).

La maggior parte delle vittime di FunkSec è stata individuata in USA, India, Italia, Brasile, Israele, Spagna e Mongolia. Alcuni membri del gruppo RaaS sono stati collegati ad attività hacktiviste, evidenziando la continua sovrapposizione tra hacktivismo e crimine informatico. Gli indizi di attività hacktiviste includono l’uso di strumenti DDoS, utility di gestione remota come JQRAXY_HVNC e generatori di password come funkgenerate.

Le varianti di ransomware FunkSec, incluso FunkLocker, mostrano tracce di codice simili a “snippet IA”, rendendo il malware relativamente semplice da assemblare, ma spesso incoerente nell’esecuzione e affidabilità. Il ransomware esiste in diverse build, alcune appena operative, altre che incorporano tecniche avanzate come il rilevamento anti-VM. Questa incoerenza evidenzia un processo di sviluppo rapido ma instabile.

FunkLocker tenta di terminare processi e servizi usando liste predefinite. Sebbene ciò possa causare errori non necessari, il metodo provoca comunque significativi disservizi di sistema e prepara l’ambiente per la cifratura. Utilità legittime di Windows, come taskkill.exe, sc.exe, net.exe e PowerShell, vengono riutilizzate dagli operatori FunkSec per terminare applicazioni, disabilitare protezioni e facilitare la cifratura dei file.

A differenza di molte famiglie ransomware contemporanee che si basano su infrastrutture C2, FunkSec opera completamente offline. I file vengono cifrati localmente e contrassegnati con l’estensione .funksec.

Il malware tenta di depositare note di riscatto direttamente sul desktop. Tuttavia, a causa di frequenti instabilità del sistema, le vittime spesso non riescono a visualizzarle fino a un riavvio. FunkSec mostra pratiche operative trascurate, incluso il riuso di wallet Bitcoin e la dipendenza da chiavi di cifratura locali o hardcoded.

I ricercatori di Check Point hanno osservato che lo sviluppo rapido degli strumenti del gruppo, incluso l’encryptor del ransomware, è probabilmente assistito dall’IA, accelerando le iterazioni nonostante la possibile mancanza di competenze tecniche dell’autore.

L’ultima versione del ransomware, FunkSec V1.5, è scritta in Rust ed è stata caricata su VirusTotal dall’Algeria. L’analisi delle varianti precedenti mostra riferimenti a FunkLocker e Ghost Algeria nelle note di riscatto. La maggior parte dei campioni è stata caricata dall’Algeria, probabilmente dallo sviluppatore, suggerendo che l’attore della minaccia sia con ogni probabilità basato in quel Paese.

Le potenziali contromisure contro FunkLocker e altre minacce assistite dall’IA richiedono il passaggio da indicatori statici a rilevamenti comportamentali, garantendo visibilità completa e rapida dell’intera catena di esecuzione per ridurre i tempi di inattività, oltre a sfruttare piattaforme basate su IA per colmare il gap di competenze e accelerare lo stack tecnologico per la difesa cibernetica di nuova generazione. La suite completa di SOC Prime può rappresentare una soluzione efficace per aiutare le organizzazioni a portare le capacità di difesa cibernetica basata su IA al livello successivo. Supportata da esperienza di alto livello e IA, le organizzazioni possono contare su una vasta libreria di rilevamenti comportamentali, capacità automatizzate e threat intelligence nativa IA per una difesa informatica futura contro ransomware emergenti e altre minacce sofisticate.