Der Anstieg KI-gestützter Angriffe auf kritische Unternehmenssysteme markiert eine neue, alarmierende Phase der Cyberbedrohungen. Während Angreifer ihre Methoden kontinuierlich weiterentwickeln und neue Wege suchen, KI für bösartige Zwecke einzusetzen, hängt die Zukunft der Cybersicherheit maßgeblich davon ab, wie nahtlos KI mit anderen aufkommenden Technologien kombiniert wird. Sicherheitsexperten haben kürzlich einen neu auftauchenden, KI-gesteuerten Ransomware-Stamm entdeckt, der als FunkLocker verfolgt wird und von den FunkSec-Operatoren eingesetzt wird. Dieser nutzt Double-Extortion-Techniken und hat bereits über 100 globale Organisationen aus unterschiedlichen Branchen betroffen.

FunkLocker Ransomware von FunkSec erkennen

Organisationen stehen vor einer neuen Ära des Cyberrisikos, da Angreifer zunehmend künstliche Intelligenz einsetzen, um kritische Unternehmenswerte zu kompromittieren. Gartners Top Cybersecurity Trends 2025 hebt hervor, wie generative KI die Bedrohungslandschaft verändert und sowohl neue Schwachstellen als auch Chancen zur Entwicklung adaptiverer Verteidigungsstrategien schafft. Ergänzend dazu zeigen aktuelle Forschungen von Cybersecurity am MIT Sloan und Safe Security (basierend auf 2.800 Ransomware-Vorfällen), dass vier von fünf Angriffen heute KI für bösartige Zwecke einsetzen – von der Erstellung ausgefeilter Malware und Phishing-Kampagnen bis hin zu Deepfake-gestütztem Social Engineering.

Ein aktuelles Beispiel ist FunkSec, ein KI-unterstützter Ransomware-Stamm, der die dringende Notwendigkeit für Unternehmen unterstreicht, über traditionelle Sicherheitsmaßnahmen hinauszugehen und flexible, KI-informierte Sicherheits-Workflows zu implementieren, die die nächste Generation von Bedrohungen abwehren können.

Registrieren Sie sich für die SOC Prime Plattform, um auf die neuesten CTI- und kuratierten Erkennungsregeln zuzugreifen und sofort bösartige Aktivitäten im Zusammenhang mit FunkLocker-Angriffen zu identifizieren. Der Detection-Stack wird von einer vollständigen Produkt-Suite für KI-gestützte Detection Engineering, automatisiertes Threat Hunting und erweiterte Bedrohungserkennung unterstützt. Drücken Sie einfach die Entdeckungen erkundenSchaltfläche unten, um zu starten.

Alle Erkennungsalgorithmen können in mehreren SIEM-, EDR- und Data-Lake-Lösungen verwendet werden und sind mit MITRE ATT&CK® für eine optimierte Bedrohungsforschung abgestimmt. Zusätzlich wird jede herstellerunabhängige Sigma-Regel mit umsetzbaren Metadaten angereichert, wie CTI-Links, Angriffstimelines, Audit-Konfigurationen und weiteren Cyberbedrohungskontext.

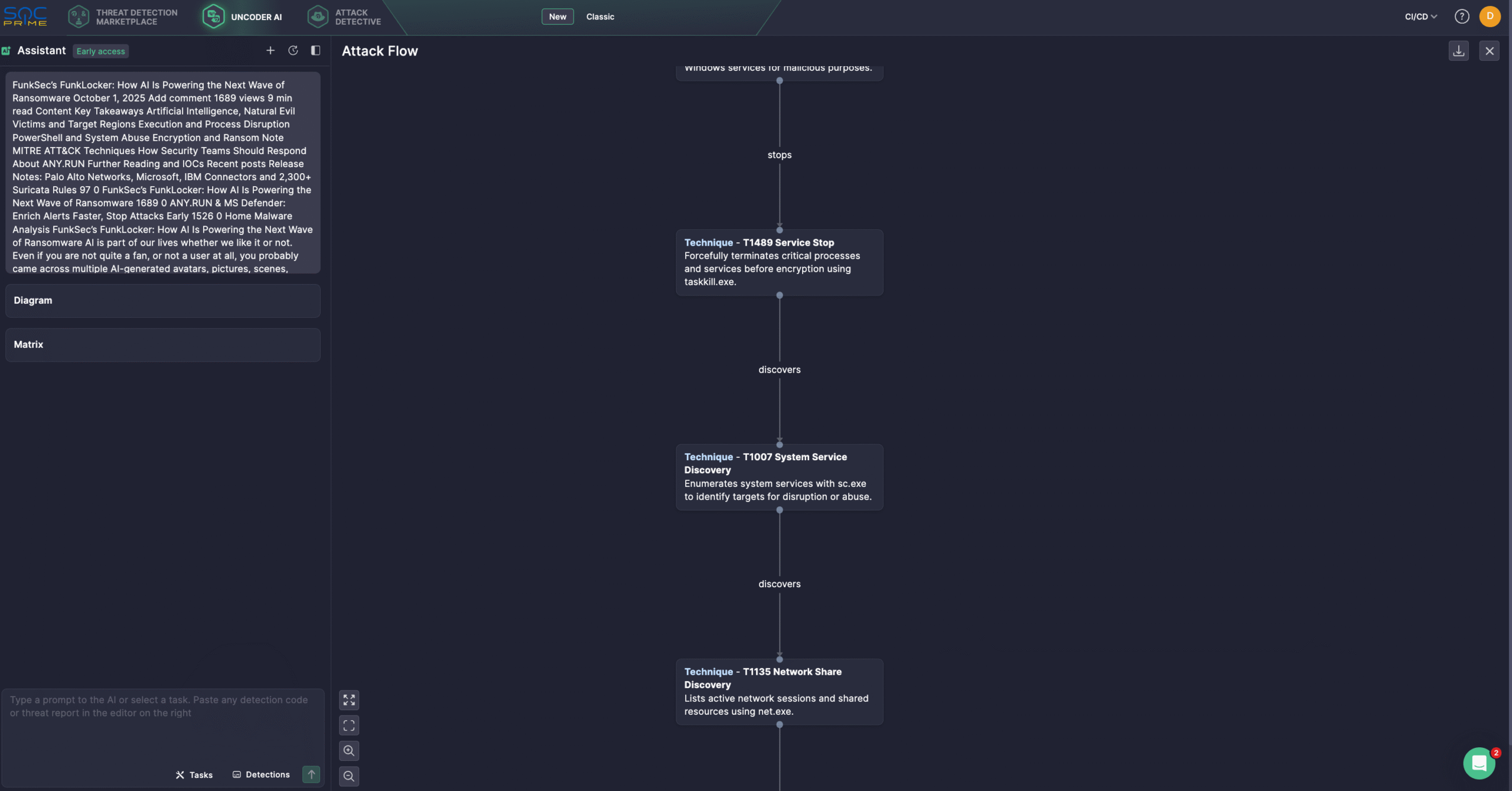

Sicherheitsingenieure nutzen zudem Uncoder AI als KI-Co-Pilot, der Detection-Engineers end-to-end unterstützt, Workflows optimiert und die Abdeckung erweitert. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Hunting-Queries umwandeln, Erkennungscode aus Rohberichten erstellen, Attack-Flow-Diagramme generieren, KI-gestützte Query-Optimierung nutzen und vieles mehr. Unten sehen Sie das Attack-Flow-Diagramm basierend auf der neuesten Forschung von ANY.RUN.

FunkLocker Ransomware Analyse

KI-gesteuerte Malware ist kein neues Phänomen – Verteidiger haben bereits Kampagnen beobachtet, die KI-bezogene Lockmittel nutzten, um Stämme wie CyberLock, Lucky_Gh0$t und Numero sowie Koske, eine neu identifizierte KI-generierte Malware für Linux-Systeme, zu verbreiten. Sicherheitsexperten haben kürzlich einen relativ neuen, KI-unterstützten Ransomware-Stamm entdeckt, FunkLocker, der von den FunkSec-Ransomware-Betreibern verwendet wird und Ende 2024 aufgetaucht ist. Laut Forschung von ANY.RUN hat die FunkSec-Ransomware-Gruppe bereits mehr als 100 Organisationen über ihre eigene Data-Leak-Seite kompromittiert.

Das FunkSec-Ransomware-Team setzte Double-Extortion-Taktiken ein, indem Datenverlust mit Dateiverschlüsselung kombiniert wurde, um Opfer zur Zahlung zu zwingen. Im Gegensatz zu vielen etablierten Ransomware-Gruppen forderte FunkSec ungewöhnlich niedrige Lösegelder, manchmal nur 10.000 US-Dollar, und verkaufte gestohlene Daten zudem zu reduzierten Preisen an Dritte.

Anfang Winter 2024 startete FunkSec eine Data-Leak-Seite, um die Abläufe zu optimieren. Die Seite veröffentlicht nicht nur Opferankündigungen, sondern bietet auch ein eigenes DDoS-Tool und einen eigenen Ransomware-Stamm, der unter einem RaaS-Modell angeboten wird.

Die meisten Opfer von FunkSec befinden sich in den USA, Indien, Italien, Brasilien, Israel, Spanien und der Mongolei. Einige Mitglieder der RaaS-Gruppe wurden mit Hacktivismus-Aktivitäten in Verbindung gebracht, was die Überschneidung von Hacktivismus und Cyberkriminalität verdeutlicht. Hinweise auf Hacktivismus sind unter anderem die Nutzung von DDoS-Tools, Remote-Management-Utilities wie JQRAXY_HVNC und Passwortgeneratoren wie funkgenerate.

FunkSec-Ransomware-Varianten, einschließlich FunkLocker, zeigen Codierungsspuren, die „AI-Snippet“-Muster ähneln. Dies erleichtert die Zusammenstellung der Malware, führt jedoch oft zu inkonsistenter Ausführung und Zuverlässigkeit. Die Ransomware existiert in mehreren Builds, von kaum funktionsfähigen Versionen bis zu Varianten mit fortgeschrittenen Techniken wie Anti-Virtual-Machine-Erkennung. Diese Inkonsistenz verdeutlicht einen schnellen, aber instabilen Entwicklungsprozess.

FunkLocker versucht, Prozesse und Dienste mithilfe vordefinierter Listen herunterzufahren. Auch wenn dies manchmal zu unnötigen Fehlern führt, wird dennoch eine erhebliche Systemstörung erreicht und die Umgebung für die Verschlüsselung vorbereitet. Legitimate Windows-Utilities wie taskkill.exe, sc.exe, net.exe und PowerShell werden von FunkSec-Operatoren zweckentfremdet, um Anwendungen zu beenden, Schutzmaßnahmen zu deaktivieren und die Dateiverschlüsselung zu erleichtern.

Im Gegensatz zu vielen zeitgenössischen Ransomware-Familien, die auf C2-Infrastruktur angewiesen sind, arbeitet FunkSec vollständig offline. Dateien werden lokal verschlüsselt und mit der .funksec-Erweiterung markiert.

Die Malware versucht, Lösegeldbenachrichtigungen direkt auf dem Desktop abzulegen. Aufgrund häufiger Systeminstabilitäten können Opfer die Hinweise jedoch oft erst nach einem Neustart einsehen. FunkSec zeigt Anzeichen nachlässiger Betriebspraktiken, darunter die Wiederverwendung von Bitcoin-Wallets und die Verwendung lokal abgeleiteter oder hartkodierter Verschlüsselungsschlüssel.

Forscher von Check Point stellten fest, dass die schnelle Entwicklung der Tools der Gruppe, einschließlich des Ransomware-Encryptors, wahrscheinlich KI-unterstützt war, was die Iteration beschleunigte, trotz mangelnder technischer Expertise des Autors.

Die neueste Ransomware-Version, FunkSec V1.5, wurde in Rust geschrieben und aus Algerien bei VirusTotal hochgeladen. Die Analyse älterer Varianten zeigt Referenzen auf FunkLocker und Ghost Algeria in den Lösegeldhinweisen. Die meisten Samples wurden ebenfalls aus Algerien hochgeladen, möglicherweise durch den Entwickler, was darauf hindeutet, dass der Bedrohungsakteur wahrscheinlich in diesem Land ansässig ist.

Mögliche Schritte zur Minderung von FunkLocker-Ransomware sowie ähnlichen KI-gestützten Bedrohungen erfordern den Übergang von statischen Indikatoren zu verhaltensbasierten Erkennungen, um vollständige und schnelle Sichtbarkeit der gesamten Ausführungskette zu gewährleisten und Ausfallzeiten zu reduzieren. Zudem sollten KI-gestützte Plattformen genutzt werden, um das Kompetenzdefizit zu schließen und die Technologie für die Cyberabwehr der nächsten Generation zu beschleunigen. Die vollständige Produkt-Suite von SOC Prime kann Organisationen dabei unterstützen, ihre KI-gestützten Cyberabwehrfähigkeiten auf das nächste Level zu bringen. Gestützt auf erstklassige Cybersecurity-Expertise und KI bietet sie Zugriff auf eine umfangreiche Bibliothek verhaltensbasierter Erkennungen, automatisierter Funktionen und KI-nativer Bedrohungsinformationen für zukunftssichere Cyberabwehr gegen aufkommende Ransomware-Angriffe und andere hochentwickelte Bedrohungen.