重要なビジネスシステムに対するAI駆動型攻撃の増加は、サイバー脅威における新たかつ深刻な局面を示しています。攻撃者が手法を進化させ、AIを悪用する方法を絶えず模索する中、サイバーセキュリティの未来は、AIと他の新興技術のシームレスな統合に大きく依存することになるでしょう。最近、サイバーセキュリティ専門家は新たに出現したAI駆動型ランサムウェア「FunkLocker」を発見しました。このマルウェアはFunkSecオペレーターによって使用され、二重恐喝(Double Extortion)手法を採用しており、既に世界中の100以上の組織に影響を与えています。

FunkSecによるFunkLockerランサムウェアの検知

攻撃者がAIを武器化して重要なビジネス資産に侵入する機会が増える中、組織は新たなサイバーリスクの時代に直面しています。Gartnerの「2025年サイバーセキュリティトップトレンド」では、生成AIが脅威の状況を再形成し、新たな脆弱性を生むと同時に、より適応的な防御戦略を構築する機会も生み出していることが示されています。これに加え、MIT SloanとSafe Securityによる最近の調査(2,800件のランサムウェア事件を対象)では、攻撃の5件中4件が、巧妙なマルウェア作成やフィッシングキャンペーンから、ディープフェイクを活用したソーシャルエンジニアリング戦術に至るまで、AIを悪用していることが明らかになっています。

最新の例の一つがFunkSecです。これはAI支援型ランサムウェアであり、企業が従来の防御策を超え、次世代脅威に対応可能な柔軟でAI対応のセキュリティワークフローを導入する緊急性を示しています。

SOC Primeプラットフォームに登録することで、最新のCTIおよび厳選された検知ルールにアクセスでき、FunkLocker攻撃に関連する悪意のある活動を即座に特定可能です。検知スタックは、AI対応の検知エンジニアリング、自動化された脅威ハンティング、高度な脅威検知のための完全な製品スイートに支えられています。「検出を探索」ボタンを押して開始してください。

すべての検知アルゴリズムは、複数のSIEM、EDR、データレイクソリューションで使用可能で、MITRE ATT&CK®に準拠しており、脅威調査を効率化します。さらに、ベンダー非依存の各Sigmaルールには、CTIリンク、攻撃タイムライン、監査設定などの実用的メタデータやサイバー脅威の文脈が付与されています。

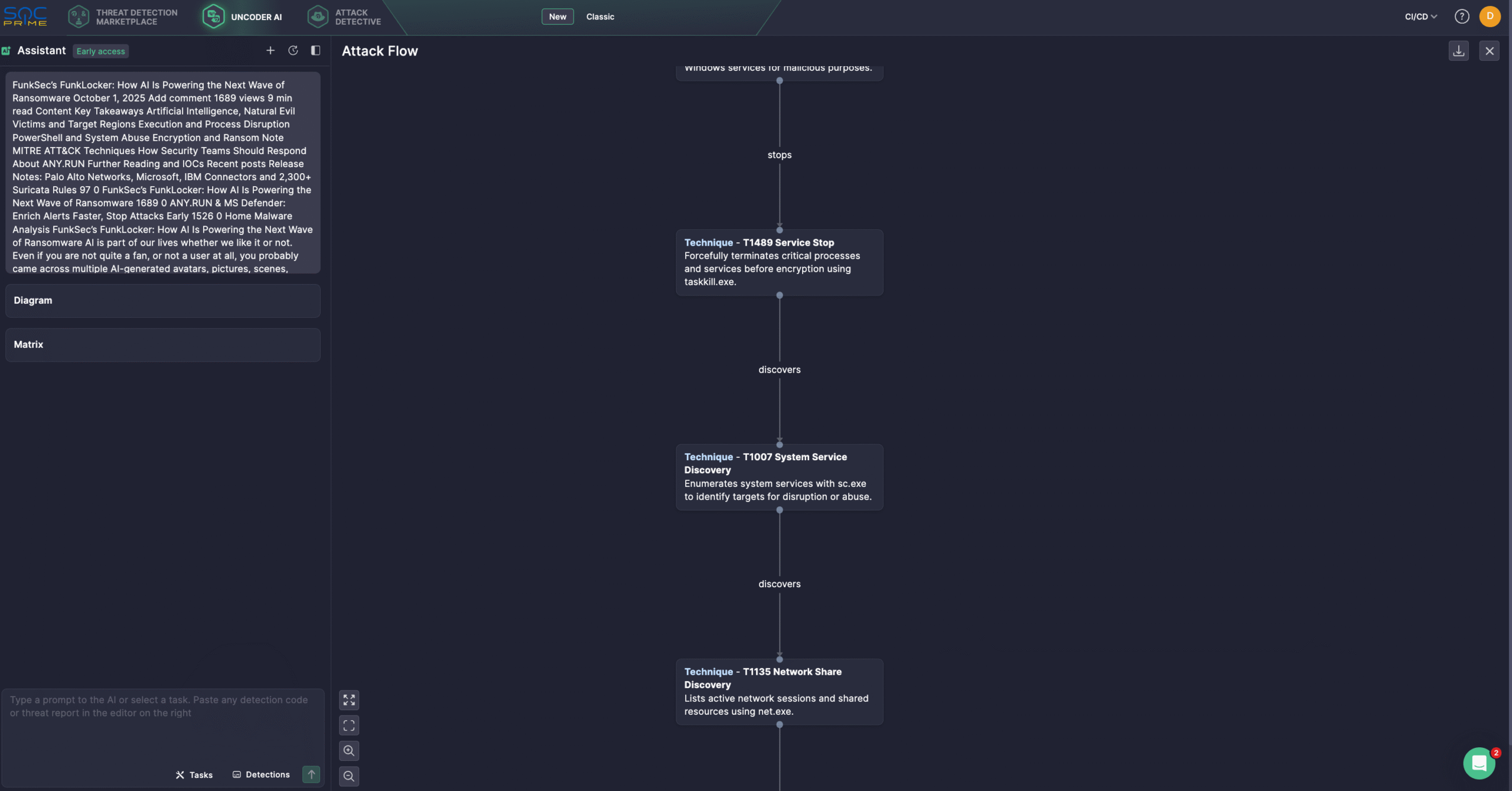

セキュリティエンジニアは、Uncoder AIをAIコパイロットとして活用し、検知エンジニアのワークフローを効率化し、カバレッジを拡張しています。Uncoderを使用すると、IOCを即座にカスタムハンティングクエリに変換したり、脅威レポートから検知コードを生成したり、Attack Flow図を作成したり、AI駆動のクエリ最適化を活用したりできます。以下は、ANY.RUNの調査に基づくAttack Flow図です。

FunkLockerランサムウェア解析

AI駆動型マルウェア自体は新しい現象ではありません。以前から、CyberLock、Lucky_Gh0$t、Numeroや、Linuxを標的とした新たなAI生成マルウェアKoskeなどのキャンペーンでAIテーマの餌を使用した攻撃が観測されています。最近、FunkSecランサムウェア運営者による比較的新しいAI支援型ランサムウェア「FunkLocker」が2024年後半に出現しました。ANY.RUNの調査によると、FunkSecランサムウェアグループは既に独自のデータ流出サイトを使用して100以上の組織を侵害しています。

FunkSecチームは、データ盗難とファイル暗号化を組み合わせた二重恐喝戦術を採用し、被害者に身代金の支払いを強制しました。既存のランサムウェアグループとは異なり、FunkSecは比較的低額の身代金(場合によっては1万ドル程度)を要求し、盗んだデータを第三者に割引価格で販売することもあります。

2024年初冬、FunkSecは運営を効率化するためのデータ流出サイトを立ち上げました。このサイトでは被害者情報の公開に加え、カスタムDDoSツールや独自ランサムウェアをRaaSモデルで提供しています。

FunkSecの被害者の多くは米国、インド、イタリア、ブラジル、イスラエル、スペイン、モンゴルで確認されています。RaaSグループの一部はハクティビスト活動と関連しており、DDoSツールやリモート管理ユーティリティ(JQRAXY_HVNC)、パスワード生成ツール(funkgenerate)の使用などがその証拠です。

FunkLockerを含むFunkSecランサムウェア変種は、「AIスニペット」パターンに似たコード痕跡を持っています。このためマルウェアの組み立ては比較的容易ですが、実行や信頼性は一貫していません。いくつかのビルドはほとんど機能せず、高度な技術(仮想マシン検出回避など)を組み込むビルドも存在します。この不安定さは、急速ながら不安定な開発プロセスを示しています。

FunkLockerは、事前定義されたリストを使用してプロセスやサービスを停止しようとします。この手法は不要なエラーを引き起こすこともありますが、システムの混乱を引き起こし、暗号化環境を整える上では有効です。taskkill.exe、sc.exe、net.exe、PowerShellなどの正規Windowsユーティリティは、アプリケーション停止、防御機能の無効化、ファイル暗号化にFunkSecオペレーターによって転用されています。

多くの現代ランサムウェアがC2インフラを利用するのに対し、FunkSecは完全にオフラインで動作します。ファイルはローカルで暗号化され、.funksec拡張子が付与されます。

マルウェアはデスクトップ上に身代金要求文を表示しようとしますが、システムの不安定さにより、被害者は再起動を行うまで文書を確認できない場合があります。FunkSecは、ビットコインウォレットの再利用やローカルまたはハードコードされた暗号化キーの利用など、粗雑な運用の兆候を示しています。Check Pointの研究者によると、ランサムウェア暗号化ツールを含むグループのツール開発はAI支援によるものであり、技術的専門知識が乏しい著者であっても迅速な反復開発が可能になったとされています。

最新のランサムウェアバージョンFunkSec V1.5はRustで作成され、アルジェリアからVirusTotalにアップロードされました。古い変種の解析では、身代金要求文にFunkLockerやGhost Algeriaへの言及があり、ほとんどのサンプルが開発者によると思われるアルジェリアからアップロードされていることが確認されました。

FunkLockerおよび類似のAI支援型脅威に対する緩和策には、静的指標から行動ベースの検知への移行が必要です。これにより、フル実行チェーンの包括的かつ迅速な可視化が可能となり、ダウンタイムを減らすと同時に、AI駆動プラットフォームを活用してスキルギャップを補い、次世代サイバー防御の技術スタックを加速できます。SOC Primeの完全な製品スイートは、組織がAI対応サイバー防御能力を次のレベルに引き上げるための実用的なソリューションとなります。トップレベルのサイバーセキュリティ専門知識とAIに支えられた組織は、行動ベースの検知ライブラリ、自動化機能、AIネイティブの脅威インテリジェンスを活用し、今後のランサムウェア攻撃や高度な脅威に対して未来志向の防御を行うことができます。