中国関連の サイバー諜報活動 が急速にエスカレートし、国家支援活動が150%増加し、金融、メディア、製造、産業部門への標的型攻撃が300%まで上昇していると CrowdStrikeの2025年グローバル脅威レポートで報告されています。最近、防御者は、法務や技術会社を含む複数のセクターの米国組織で、長期的な持続性を維持するためにBRICKSTORMバックドアが使用されていることを特定しました。APT UNC5221と関連する中国関連のクラスターに帰属するこのキャンペーンは、被害者ネットワークに一年以上も未検出でアクセスすることを可能にしました。

BRICKSTORM マルウェアの検出

地政学的緊張の高まりの中、APTによる脅威が増大しています。国家支援のアクターは、ゼロデイエクスプロイト、スピアフィッシング、洗練されたマルウェアを通じて重要インフラ、金融システム、政府ネットワークをますます標的にしています。

中国はAPTの状況を支配し続けており、2024年を通じて中国、北朝鮮、イラン、およびロシアのグループがその洗練度と適応力の向上を見せています。TrellixのCyberThreatレポートによると、これらのアクターは地政学的目的を達成するためにサイバー作戦を活用しており、サイバー諜報活動が中心の焦点となっています。キャンペーンはより標的化され、秘密裏に、技術的に進化しています。

最近明らかにされたBRICKSTORMマルウェアキャンペーンは、この進化を体現しており、法務セクターの組織に侵入するために高い洗練度を持ったマルチステージアプローチを活用しています。その手法は、現代のスパイ活動の増大する精度と、これらの脅威を予期して対応するための防御者の緊急の必要性を浮き彫りにしています。

SOC Primeプラットフォームに登録する と、BRICKSTORMマルウェア攻撃に対応する最新のCTIおよびキュレーションされたSigmaルールにアクセスできます。「 検出を探索 」ボタンをクリックし、複数のSIEM、EDR、データレイクソリューションと互換性のある関連検出スタックに即座に詳細に移動し、 MITRE ATT&CKと一致し、実行可能な情報で豊かにします。 CTI.

BRICKSTORMマルウェア検出に関するコンテンツの更新を追跡したいサイバー防御者は、Threat Detection Marketplaceを「Brickstorm」タグや「APT」タグで探索し、国家支援のアクターに対するより広範なコレクションを調べることができます。

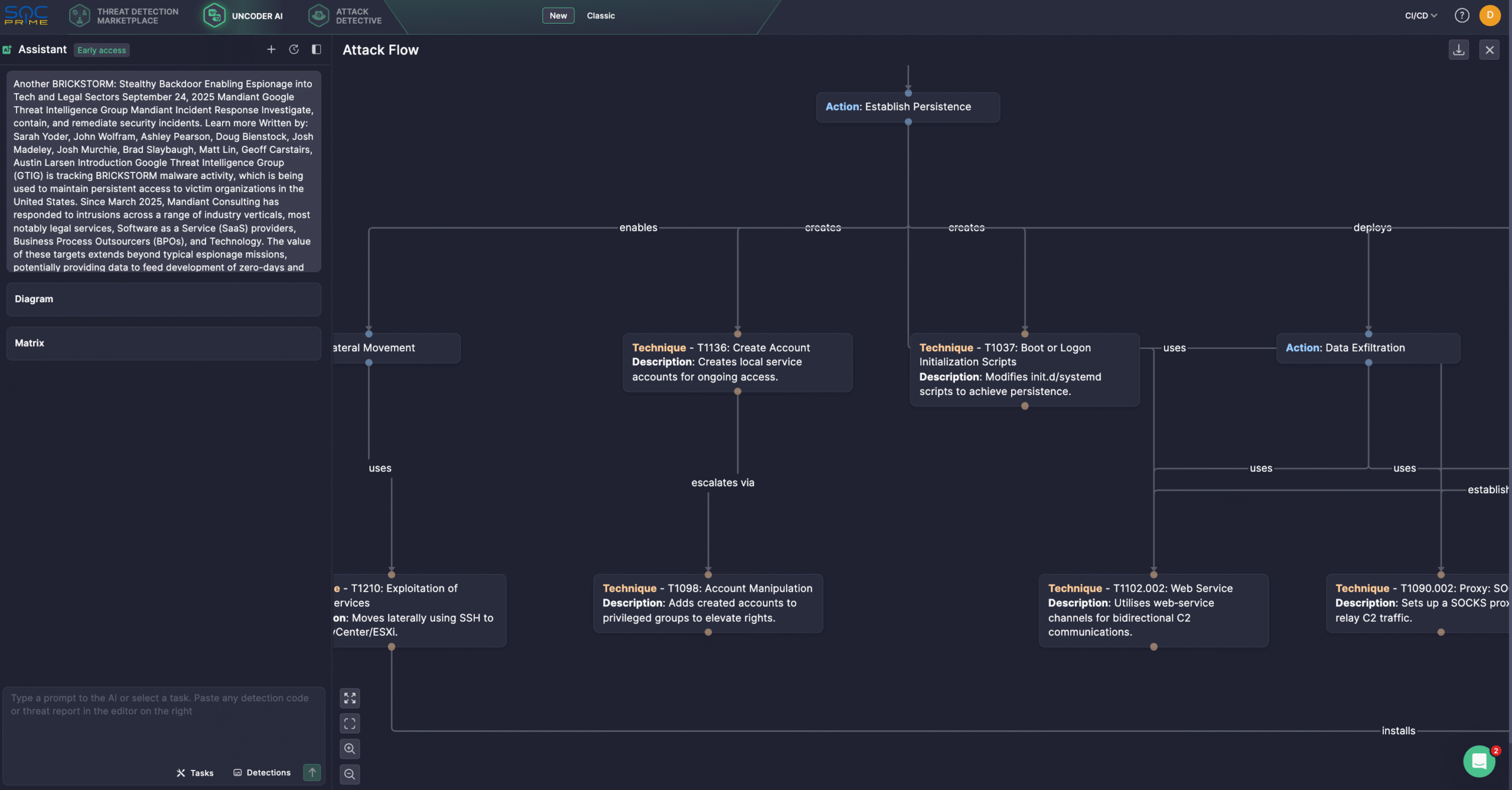

脅威調査を合理化するため、セキュリティ専門家は Uncoder AI、検出エンジニアリング用のIDEおよびコパイロットを使用することができます。これは現在、新たな AIチャットボットモードとMCPツール サポートで強化されています。Uncoderを使用すると、防御者はIOCsをカスタムハンティングクエリに即座に変換したり、生の脅威レポートから検出コードを作成したり、アタックフローダイアグラムを生成したり、ATT&CKタグの予測を可能にし、AI駆動のクエリ最適化を活用し、複数のプラットフォームで検出コンテンツを翻訳できます。例えば、セキュリティ専門家はMadinat & Google Threat Intelligence Group レポート に基づいてAttack Flowを視覚化できます。

BRICKSTORM マルウェア分析

Googleの研究者は、中国関連のアクターがGoベースのBRICKSTORMバックドアを展開し、米国の技術、法務、SaaS、およびBPO組織をスパイして、1年以上にわたりデータを未検出で盗んでいると警告しています。このキャンペーンは2025年3月から活動しており、Mandiantにより、ゼロデイエクスプロイトを活用することで知られている中国関連のグループAPT UNC5221に帰属されています。 that China-linked actors have been deploying the Go-based BRICKSTORM backdoor to spy on U.S. tech, legal, SaaS, and BPO organizations, stealing data undetected for over a year. The campaign has been active since March 2025 and is attributed by Mandiant to APT UNC5221, a China-nexus group known for leveraging ゼロデイ をスパイ活動に使用していることが知られています。

UNC5221はSilk Typhoonと結びつけられることもありますが、防御者は現在、それらを別個のクラスターとして扱っています。このグループは、従来のEDRサポートがないアプライアンスにバックドアを展開することで長期的でステルスなアクセスに集中し、ラテラルムーブメントとデータ窃盗技術によってほとんどまたは全くテレメトリを生成しません。SOCKSプロキシ機能とクロスプラットフォームサポートを備えたGoベースのBRICKSTORMバックドアへの変更により、敵が1年以上にわたり被害者環境でレーダーに映らないままでいることができました。

研究者はLinuxおよびBSDベースの複数のベンダーからのアプライアンスでBRICKSTORMを観察しており、一貫してVMware vCenterとESXiホストを標的にしています。いくつかのケースでは、BRICKSTORMは正当な、恐らく盗まれた資格情報を使用してVMwareシステムにピボットする前に、ネットワークアプライアンスに展開されました。注目すべきことに、攻撃者はインシデント対応が始まった後にvCenterサーバーにBRICKSTORMをインストールさえ行いました。これは彼らの適応力を示しています。

少なくとも1回の侵入では、UNC5221はゼロデイの脆弱性を利用しました。他のケースでは、ポストエクスプロイトスクリプトがアンチフォレンジック機能を持ってエントリポイントを隠しました。BRICKSTORMのサンプルはしばしば正当なプロセスに似せてカモフラージュされており、そのC2インフラストラクチャは、 sslip.io or nip.ioのような動的DNSサービスを活用していました。被害者間で再使用されたC2ドメインは存在せず、グループの運用セキュリティへのフォーカスを強調しています。

あるケースでは、攻撃者はApache Tomcat Webインターフェイス上にマルウェアのJavaサーブレットフィルターをインストールすることにより、vCenterサーバーを侵害しました。カスタムのインメモリドロッパーを使用して、設定変更やリスタートの必要を回避しました。BRICKSTEALと呼ばれるフィルターは、HTTPベーシック認証から資格情報をデコードすることによってHTTPログイン要求を傍受し、しばしば高い権限を持つActive Directoryアカウントが利用されました。

ある事件では、攻撃者は有効な管理者資格情報を使用してDelinea(旧Thycotic)Secret Serverを実行するシステムへラテラルに移動し、現場証拠からシークレットスティーラーのようなツールを使用して保存された資格情報を自動で抽出し、復号化したことが示されています。

BRICKSTORMは通常、手動アクティビティのための主要なバックドアとして機能し、追加の侵害されたアプライアンスはバックアップとして使用されました。それを展開するために、敵はしばしば正当な資格情報を使用してSSH経由で接続しました。場合によっては、これらは以前にアクセスされたパスワードボルトから取得されたり、PowerShellスクリプトで見つかったりしました。また、攻撃者はESXiのウェブUIやVAMI経由でSSHを有効にした後、BRICKSTORMをインストールしていることが観察されています。

敵はまた、VMware環境へのラテラル移動に有効な資格情報を使用し、永続性を維持するために init.d, rc.local、または systemd ファイルを変更して、再起動時にバックドアが自動的に起動するようにしました。他のケースでは、SLAYSTYLE(別名BEEFLUSH)として追跡されるJSPウェブシェルを展開し、HTTPリクエストを通じて任意のOSコマンドを実行しました。

調査によれば、攻撃者はしばしば中核の職員のメールを標的にし、Microsoft Entra ID Enterprise Applicationsを使用して、 mail.read or full_access_as_app スコープで任意のメールボックスにアクセスしました。対象者には開発者、管理者、PRCの経済または諜報の優先事項に関与する個人が含まれていました。

データ窃盗のために、UNC5221はBRICKSTORMのSOCKSプロキシを使用して被害者のシステムにトンネルし、盗まれた資格情報で内部コードリポジトリにログインしてアーカイブをダウンロードしたり、UNCパスを通じてファイルを直接閲覧したりしました。いくつかの侵入では、BRICKSTORMは後に削除されましたが、バックアップのフォレンジック解析でその以前の存在が明らかになりました。BRICKSTORMキャンペーンは高度に洗練されたオペレーションで、先進的なセキュリティ防御を回避し、高価値組織を標的にしています。UNC5221のアクセスは、侵害されたSaaSプロバイダーの顧客に移動したり、企業システムのゼロデイ脆弱性を悪用したりすることを可能にし、防御者から迅速かつ積極的な対応を必要としています。 SOC Primeの完全な製品スイート トップのサイバーセキュリティの専門知識、AI、自動化された能力、リアルタイムの脅威インテリジェンスによって支えられ、組織はAPT攻撃や他の重大な脅威に対する積極的な防衛が可能です。