Liées à la Chine opérations de cyber-espionnage s’intensifient rapidement, avec une activité parrainée par l’État en hausse de 150 % et des attaques ciblées sur les secteurs financiers, médiatiques, manufacturiers et industriels augmentant jusqu’à 300 % selon le Rapport de Menaces Mondiales 2025 de CrowdStrike. Récemment, les défenseurs ont identifié la porte dérobée BRICKSTORM utilisée pour maintenir une persistance à long terme dans des organisations américaines couvrant plusieurs secteurs, y compris les entreprises juridiques et technologiques. La campagne, attribuée à l’APT UNC5221 et à des clusters liés à la Chine, a permis un accès non détecté aux réseaux des victimes pendant plus d’un an.

Détecter le malware BRICKSTORM

Au milieu des tensions géopolitiques croissantes, la menace posée par les ATP s’intensifie. Les acteurs parrainés par l’État ciblent de plus en plus les infrastructures critiques, les systèmes financiers et les réseaux gouvernementaux par le biais d’exploits zero-day, de spearphishing et de malwares avancés.

La Chine continue de dominer le paysage des APT, avec des groupes de Chine, de Corée du Nord, d’Iran et de Russie montrant une sophistication et une capacité d’adaptation croissantes tout au long de 2024, selon le rapport CyberThreat de Trellix. Ces acteurs restent parmi les plus actifs au niveau mondial, utilisant des opérations cybernétiques pour faire avancer leurs objectifs géopolitiques. Le cyber-espionnage devient une priorité centrale, avec des campagnes devenant plus ciblées, discrètes et techniquement avancées.

La campagne de malware BRICKSTORM récemment dévoilée illustre cette évolution, tirant parti d’une approche multi-étapes hautement sophistiquée pour infiltrer les organisations du secteur juridique. Ses techniques mettent en lumière la précision croissante des opérations d’espionnage moderne et la nécessité urgente pour les défenseurs d’anticiper et de contrer ces menaces.

Inscrivez-vous sur la plateforme SOC Prime et accédez aux dernières CTI & règles Sigma organisées traitant des attaques par malware BRICKSTORM. Appuyez simplement sur le bouton Explorer les Détections ci-dessous et accédez immédiatement à une pile de détection pertinente compatible avec plusieurs solutions SIEM, EDR et Data Lake, alignée avec MITRE ATT&CK, et enrichie d’informations exploitables CTI.

Les défenseurs du cyberespace cherchant à suivre les mises à jour de contenu sur la détection du malware BRICKSTORM pourraient parcourir le Threat Detection Marketplace en utilisant le tag “Brickstorm” ou le tag “APT” dans la recherche pour explorer une collection plus large contre les acteurs étatiques.

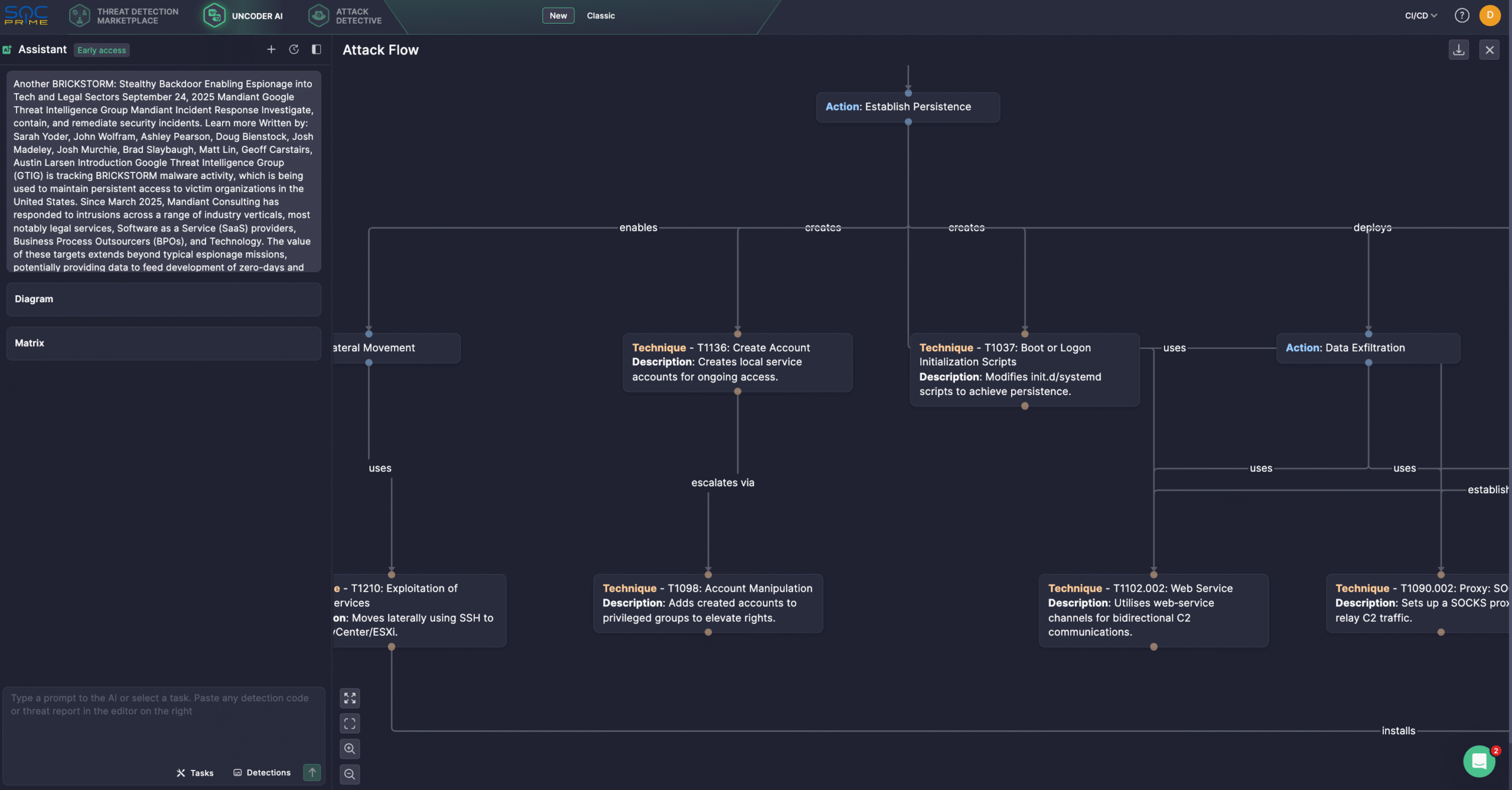

Pour rationaliser l’enquête sur les menaces, les experts en sécurité peuvent utiliser Uncoder AI, un IDE et co-pilote pour l’ingénierie de la détection, désormais enrichi d’un nouveau mode AI Chat Bot et des outils MCP support. Avec Uncoder, les défenseurs peuvent instantanément convertir des IOCs en requêtes de chasse personnalisées, créer du code de détection à partir de rapports de menaces bruts, générer des diagrammes d’Attack Flow, activer la prédiction des tags ATT&CK, tirer parti de l’optimisation des requêtes pilotée par l’IA et traduire le contenu de détection sur plusieurs plateformes. Par exemple, les professionnels de la sécurité peuvent visualiser l’Attack Flow en utilisant le rapport Madinat & Google Threat Intelligence Group rapport sur le malware BRICKSTORM.

Analyse du malware BRICKSTORM

Les chercheurs de Google avertissent que les acteurs liés à la Chine ont déployé le backdoor BRICKSTORM basé sur Go pour espionner les organisations américaines du secteur technologique, juridique, SaaS et BPO, volant des données sans être détectés depuis plus d’un an. La campagne est active depuis mars 2025 et est attribuée par Mandiant à l’APT UNC5221, un groupe lié à la Chine connu pour exploiter des zero-days dans des opérations d’espionnage.

Bien que l’UNC5221 ait parfois été lié à Silk Typhoon, les défenseurs les considèrent actuellement comme des clusters distincts. Le groupe se concentre sur un accès furtif à long terme en déployant des portes dérobées sur des appliances dépourvues de support EDR traditionnel, en utilisant des techniques de déplacement latéral et de vol de données qui génèrent peu ou pas de télémétrie. Les modifications apportées au backdoor BRICKSTORM basé sur Go, équipé de la fonctionnalité de proxy SOCKS et du support multiplateforme, ont permis aux adversaires de rester sous le radar dans les environnements des victimes pendant plus d’un an.

Les chercheurs ont observé BRICKSTORM sur des appliances basées sur Linux et BSD de plusieurs fournisseurs, ciblant systématiquement les hôtes VMware vCenter et ESXi. Dans plusieurs cas, BRICKSTORM a été déployé sur des appliances réseau avant de pivoter vers des systèmes VMware en utilisant des identifiants valides, probablement volés. Notamment, les attaquants ont même installé BRICKSTORM sur un serveur vCenter après le début de la réponse à l’incident, soulignant leur capacité d’adaptation.

Dans au moins une intrusion, UNC5221 a exploité une vulnérabilité zero-day; dans d’autres cas, des scripts post-exploitation avec des capacités antiforensiques ont masqué les points d’entrée. Les échantillons de BRICKSTORM sont souvent déguisés pour imiter des processus légitimes, et l’infrastructure C2 a utilisé des Cloudflare Workers, des applications Heroku et des services DNS dynamiques comme sslip.io or nip.io. Aucun domaine C2 n’a été réutilisé entre les victimes, soulignant l’attention du groupe à la sécurité opérationnelle.

Dans un cas, les attaquants ont compromis un serveur vCenter en installant un filtre Servlet Java malveillant sur l’interface web Apache Tomcat. En utilisant un dropper en mémoire personnalisé, ils ont évité la nécessité de modifications de configuration ou de redémarrages. Le filtre, surnommé BRICKSTEAL, a intercepté les requêtes de connexion HTTP en décodant les identifiants de l’authentification HTTP Basic, souvent des comptes Active Directory avec des privilèges élevés.

Lors d’un incident, l’attaquant a utilisé des identifiants administrateurs valides pour se déplacer latéralement vers un système exécutant Delinea (anciennement Thycotic) Secret Server, où des preuves médico-légales ont indiqué l’utilisation d’un outil, tel qu’un voleur de secrets, pour extraire automatiquement et déchiffrer des identifiants stockés.

BRICKSTORM servait généralement de backdoor principale pour les activités pratiques, avec des appliances supplémentaires compromises servant de sauvegardes. Pour le déployer, les adversaires se connectaient souvent via SSH en utilisant des identifiants légitimes. Dans certains cas, ceux-ci étaient récupérés à partir d’un coffre-fort de mots de passe précédemment accédé ou découverts dans un script PowerShell. Les attaquants ont également été observés en train d’activer SSH via l’interface web ESXi ou VAMI avant d’installer BRICKSTORM.

Les adversaires utilisaient également des identifiants valides pour un mouvement latéral dans les environnements VMware, maintenant la persistance en modifiant init.d, rc.local, ou les fichiers systemd pour que le backdoor se lance automatiquement au redémarrage. Dans d’autres cas, ils ont déployé une web shell JSP, suivie sous le nom de SLAYSTYLE (alias BEEFLUSH), pour exécuter des commandes OS arbitraires via des requêtes HTTP.

Les investigations montrent que les adversaires ciblaient souvent les emails du personnel clé, en utilisant les Applications d’Entreprise de Microsoft Entra ID avec les portées mail.read or full_access_as_app pour accéder à n’importe quelle boîte aux lettres. Les cibles comprenaient des développeurs, des administrateurs et des individus liés aux priorités économiques ou d’espionnage de la RPC.

Pour le vol de données, UNC5221 utilisait le proxy SOCKS de BRICKSTORM pour s’infiltrer dans les systèmes victimes, se connectant à des référentiels de code internes avec des identifiants volés pour télécharger des archives ou parcourir directement des fichiers via des chemins UNC. Dans certaines intrusions, BRICKSTORM a ensuite été retiré, mais l’analyse médico-légale des sauvegardes a révélé sa présence antérieure. La campagne BRICKSTORM est une opération hautement sophistiquée qui échappe aux défenses de sécurité avancées et cible des organisations de grande valeur. L’accès d’UNC5221 leur permet de se déplacer vers les clients des fournisseurs SaaS compromis ou d’exploiter des vulnérabilités zero-day dans les systèmes d’entreprise, soulignant la nécessité d’une réponse rapide et proactive des défenseurs. En exploitant la suite complète de produits de SOC Prime soutenue par une expertise en cybersécurité de premier plan, des capacités automatisées et une intelligence des menaces en temps réel, les organisations peuvent se défendre de manière proactive contre les attaques APT et d’autres menaces critiques qu’elles anticipent le plus.