China-verbundene Cyber-Spionage-Operationen eskalieren schnell, wobei staatlich geförderte Aktivitäten um 150 % zunehmen und gezielte Angriffe auf Finanz-, Medien-, Fertigungs- und Industriesektoren laut CrowdStrike’s Global Threat Report 2025um bis zu 300 % steigen. Kürzlich identifizierten Verteidiger das BRICKSTORM-Hintertürprogramm, das verwendet wird, um langfristige Persistenz in US-Organisationen in mehreren Sektoren zu gewährleisten, einschließlich Anwaltskanzleien und Technologiefirmen. Die Kampagne, die APT UNC5221 und verwandten China-nexus-Clustern zugeschrieben wird, ermöglichte unentdeckten Zugang zu Netzwerkstrukturen der Opfer über ein Jahr lang.

Erkennen Sie BRICKSTORM-Malware

Angesichts steigender geopolitischer Spannungen intensiviert sich die Bedrohung durch APTs. Staatlich geförderte Akteure zielen zunehmend auf kritische Infrastrukturen, Finanzsysteme und Regierungsnetzwerke durch Zero-Day-Exploits, Spearphishing und fortschrittliche Malware ab.

China dominiert weiterhin die APT-Landschaft, wobei Gruppen aus China, Nordkorea, Iran und Russland im Jahr 2024 zunehmende Raffinesse und Anpassungsfähigkeit zeigen, wie der CyberThreat-Bericht von Trellix feststellt. Diese Akteure zählen zu den aktivsten weltweit und nutzen Cyber-Operationen, um ihre geopolitischen Ziele voranzutreiben. Cyber-Spionage ist in den Vordergrund gerückt, wobei die Kampagnen gezielter, verdeckter und technisch fortgeschrittener werden.

Die kürzlich entdeckte BRICKSTORM-Malware-Kampagne veranschaulicht diese Entwicklung und nutzt einen hoch entwickelten, mehrstufigen Ansatz, um Organisationen im Rechtssektor zu infiltrieren. Ihre Techniken unterstreichen die zunehmende Präzision moderner Spionageoperationen und die dringende Notwendigkeit für Verteidiger, diese Bedrohungen zu antizipieren und zu begegnen.

Registrieren Sie sich für die SOC Prime Platform und greifen Sie auf die neuesten CTI & kuratierten Sigma-Regeln zu, die die BRICKSTORM-Malware-Angriffe adressieren. Drücken Sie einfach den Entdeckungen erkunden Knopf unten und vertiefen Sie sich sofort in einen relevanten Erkennungsstapel, der mit mehreren SIEM-, EDR- und Data-Lake-Lösungen kompatibel ist, ausgerichtet an MITRE ATT&CK, und angereichert mit umsetzbaren CTI.

Cyber-Verteidiger, die nach Inhaltsaktualisierungen zur Erkennung von BRICKSTORM-Malware suchen, können den Threat Detection Marketplace durchstöbern, indem sie das Tag „Brickstorm“ verwenden oder das Tag „APT“ in der Suche verwenden, um eine breitere Sammlung gegen staatliche Akteure zu erkunden.

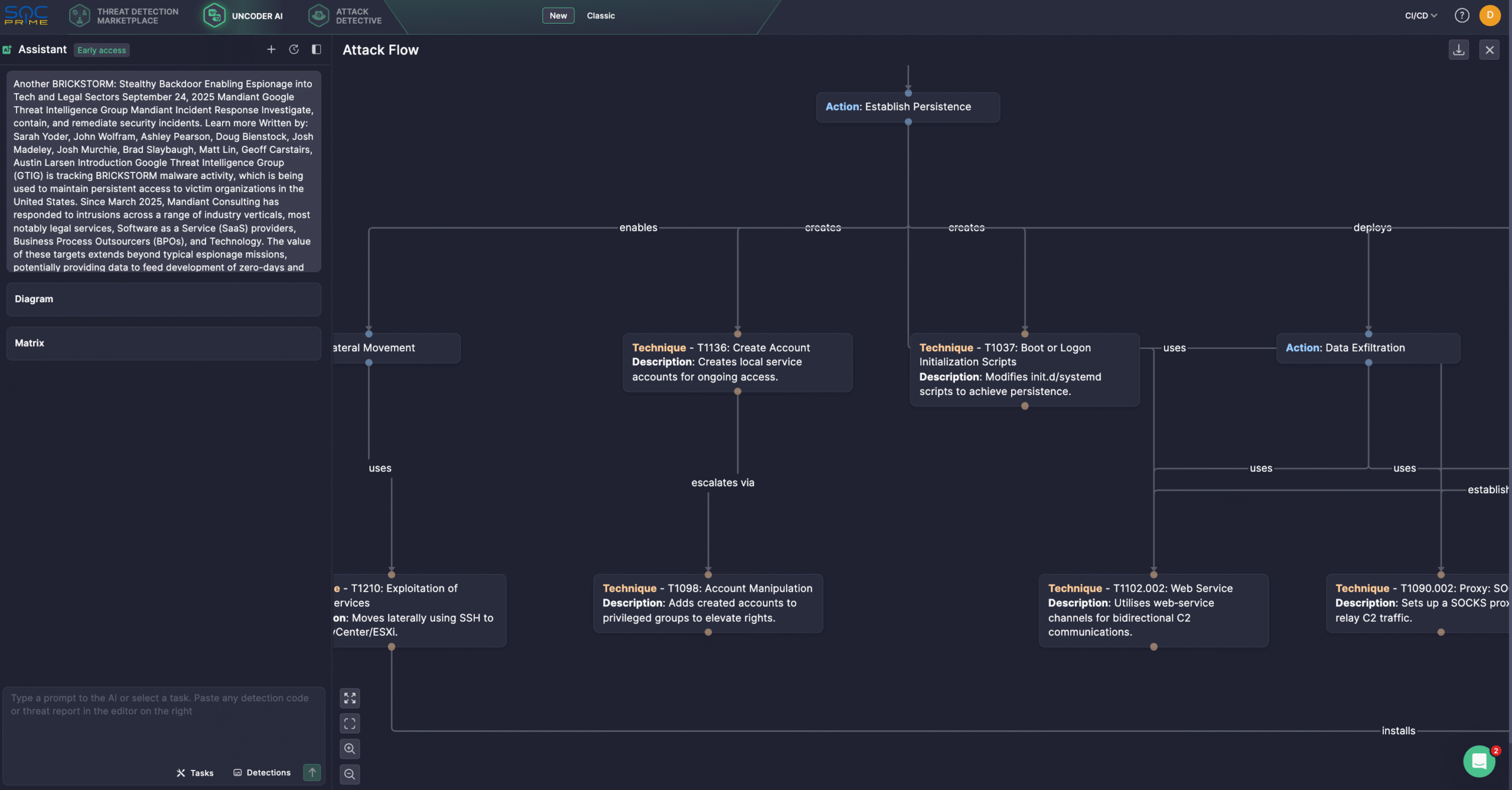

Um die Bedrohungsuntersuchung zu erleichtern, könnten Sicherheitsexperten Uncoder AI, eine IDE und Co-Pilot für das Erkennen von Erkennungslogiken, benutzen, die jetzt mit einem neuen KI-Chatbot-Modus und den MCP-Tools Unterstützung verbessert wurde. Mit Uncoder können Verteidiger IOCs sofort in benutzerdefinierte Jagdanfragen umwandeln, Erkennungscode aus Rohbedrohungsberichten erstellen, Attack-Flow-Diagramme generieren, ATT&CK-Tag-Prognosen aktivieren, AI-gesteuerte Abfrageoptimierung nutzen und Erkennungsinhalte auf mehreren Plattformen übersetzen. Zum Beispiel können Sicherheitsexperten den Attack Flow mit dem Bericht von Madinat & Google Threat Intelligence Group zum BRICKSTORM-Projekt visualisieren. BRICKSTORM-Malware-Analyse

Google-Forscher warnen

Google researchers warn davor, dass China-verbundene Akteure das auf Go basierende Hintertürprogramm BRICKSTORM einsetzen, um US-Tech-, Recht-, SaaS- und BPO-Organisationen auszuspionieren und Daten unbemerkt über ein Jahr lang zu stehlen. Die Kampagne ist seit März 2025 aktiv und wird von Mandiant der APT UNC5221, einer China-nexus-Gruppe, zugeschrieben, die dafür bekannt ist, Zero-Days in Spionageoperationen zu nutzen.

Während UNC5221 manchmal mit Silk Typhoon in Verbindung gebracht wurde, behandeln Verteidiger sie derzeit als separate Cluster. Die Gruppe konzentriert sich auf langfristigen, unauffälligen Zugang, indem sie Hintertürprogramme auf Geräten einsetzt, die keine traditionelle EDR-Unterstützung haben, und Techniken zur lateralen Bewegung und Datendiebstahl einsetzt, die wenig bis gar keine Telemetrie erzeugen. Modifikationen am auf Go basierenden BRICKSTORM-Hintertürprogramm, das mit SOCKS-Proxy-Funktionalität und plattformübergreifender Unterstützung ausgestattet ist, haben es den Gegnern ermöglicht, über ein Jahr lang unentdeckt in den Umgebungen der Opfer zu bleiben.

Forscher haben BRICKSTORM auf Linux- und BSD-basierten Geräten von mehreren Anbietern beobachtet, die konsequent auf VMware vCenter- und ESXi-Hosts abzielen. In mehreren Fällen wurde BRICKSTORM auf Netzwerkgeräten bereitgestellt, bevor es mit gültigen, wahrscheinlich gestohlenen Anmeldeinformationen in VMware-Systeme gewechselt wurde. Besonders auffällig war, dass die Angreifer sogar BRICKSTORM auf einen vCenter Server installiert haben, nachdem die Reaktion auf den Vorfall begonnen hatte, was ihre Anpassungsfähigkeit unterstreicht.

In mindestens einem Einbruch nutzte UNC5221 eine Zero-Day-Schwachstelle aus; in anderen verdeckten Post-Exploitation-Skripte mit antiforensischen Fähigkeiten die Einstiegspunkte. BRICKSTORM-Proben sind oft so getarnt, dass sie legitime Prozesse nachahmen, und die C2-Infrastruktur hat Cloudflare Workers, Heroku-Apps und dynamische DNS-Dienste wie sslip.io or nip.iogenutzt. Keine C2-Domänen wurden bei den Opfern wiederverwendet, was den Fokus der Gruppe auf operative Sicherheit unterstreicht.

In einem Fall kompromittierten Angreifer einen vCenter-Server, indem sie einen bösartigen Java-Servlet-Filter in die Apache-Tomcat-Weboberfläche installierten. Mithilfe eines benutzerdefinierten In-Memory-Droppers vermieden sie die Notwendigkeit von Konfigurationsänderungen oder Neustarts. Der Filter, genannt BRICKSTEAL, fing HTTP-Login-Anfragen ab, indem er Anmeldeinformationen aus der HTTP Basic-Authentifizierung dekodierte, häufig Active Directory-Konten mit hohen Privilegien.

In einem Vorfall nutzte der Angreifer gültige Administrator-Anmeldeinformationen, um seitlich in ein System zu wechseln, das Delinea (ehemals Thycotic) Secret Server ausführte, wobei forensische Beweise auf die Nutzung eines Werkzeugs, wie eines Geheimnisträgers, zum automatischen Extrahieren und Entschlüsseln gespeicherter Anmeldeinformationen hindeuteten.

BRICKSTORM diente typischerweise als primäre Hintertür für direkte Aktivitäten, wobei zusätzliche kompromittierte Geräte als Backups fungierten. Um es einzusetzen, verbanden sich Gegner häufig über SSH mit legitimen Anmeldeinformationen. In einigen Fällen wurden diese aus einem zuvor zugänglichen Passwortspeicher abgerufen oder in einem PowerShell-Skript aufgedeckt. Auch wurde beobachtet, dass Angreifer SSH über die ESXi-Weboberfläche oder VAMI aktivierten, bevor sie BRICKSTORM installierten.

Gegner nutzten auch gültige Anmeldeinformationen für laterale Bewegungen in VMware-Umgebungen und erhielten Persistenz, indem sie init.d, rc.local, oder systemd -Dateien änderten, so dass die Hintertür automatisch beim Neustart gestartet wurde. In anderen Fällen setzten sie eine JSP-Web-Shell ein, verfolgt als SLAYSTYLE (alias BEEFLUSH), um über HTTP-Anfragen beliebige OS-Befehle auszuführen.

Untersuchungen zeigen, dass Gegner häufig die E-Mails von Schlüsselpersonal ins Visier nehmen und Microsoft Entra ID Enterprise-Anwendungen mit mail.read or full_access_as_app Scopes verwenden, um auf jedes Postfach zuzugreifen. Zu den Zielen gehörten Entwickler, Administratoren und Personen, die mit den wirtschaftlichen oder Spionagezielen der VR China verbunden sind.

Für Datendiebstahl nutzte UNC5221 den SOCKS-Proxy von BRICKSTORM, um in Opfersysteme zu tunneln, loggte sich in interne Code-Repositories mit gestohlenen Anmeldeinformationen ein, um Archive herunterzuladen, oder stöberte direkt über UNC-Pfade in Dateien. Bei einigen Einbrüchen wurde BRICKSTORM später entfernt, aber forensische Analysen von Backups enthüllten seine frühere Präsenz. Die BRICKSTORM-Kampagne ist eine hoch entwickelte Operation, die fortschrittliche Sicherheitsabwehr umgeht und wertvolle Organisationen anvisiert. Der Zugang von UNC5221 ermöglicht es ihnen, sich in Kunden kompromittierter SaaS-Anbieter zu bewegen oder Zero-Day-Schwachstellen in Unternehmenssystemen auszunutzen, was die Notwendigkeit eines schnellen und proaktiven Vorgehens der Verteidiger unterstreicht. Durch den Einsatz des kompletten Produktsortiments von SOC Prime im Hintergrund von führender Cybersecurity-Expertise, KI, automatisierten Fähigkeiten und Echtzeit-Bedrohungsintelligenz, können Organisationen proaktiv gegen APT-Angriffe und andere kritische Bedrohungen verteidigen, die sie am meisten erwarten.