operações de ciberespionagem ligadas à China estão escalando rapidamente, com atividade patrocinada pelo estado subindo 150% e ataques direcionados aos setores financeiro, de mídia, manufatura e industrial aumentando em até 300% de acordo com o Relatório Global de Ameaças 2025 da CrowdStrike CrowdStrike’s 2025 Global Threat Report. Recentemente, os defensores identificaram o backdoor BRICKSTORM sendo usado para manter persistência a longo prazo em organizações dos EUA em vários setores, incluindo empresas jurídicas e de tecnologia. A campanha, atribuída à APT UNC5221 e clusters relacionados ao nexo chinês, permitiu acesso não detectado a redes de vítimas por mais de um ano.

Detectar Malware BRICKSTORM

Em meio a crescentes tensões geopolíticas, a ameaça colocada por APTs está intensificando. Atores patrocinados pelo estado estão cada vez mais mirando infraestrutura crítica, sistemas financeiros e redes governamentais por meio de exploits de dia zero, spearphishing e malware avançado.

A China continua a dominar o cenário de APT, com grupos da China, Coreia do Norte, Irã e Rússia exibindo sofisticação e adaptabilidade crescentes ao longo de 2024, de acordo com o relatório CyberThreat da Trellix. Estes atores permanecem entre os mais ativos globalmente, usando operações cibernéticas para avançar seus objetivos geopolíticos. A ciberespionagem tornou-se um foco central, com campanhas tornando-se mais direcionadas, encobertas e tecnicamente avançadas.

A campanha de malware BRICKSTORM recentemente descoberta exemplifica esta evolução, aproveitando uma abordagem altamente sofisticada e em várias etapas para infiltrar organizações no setor jurídico. Suas técnicas destacam a crescente precisão das operações de espionagem modernas e a necessidade urgente de os defensores anteciparem e combaterem essas ameaças.

Registre-se na Plataforma SOC Prime e acesse as últimas regras CTI & Sigma curadas que abordam os ataques de malware BRICKSTORM. Apenas pressione o botão Explorar Detecções abaixo e imediatamente aprofunde-se em uma pilha de detecção relevante compatível com várias soluções SIEM, EDR e Data Lake, alinhadas com MITRE ATT&CK, e enriquecidas com informações acionáveis CTI.

Os defensores cibernéticos que desejam acompanhar as atualizações de conteúdo sobre a detecção de malware BRICKSTORM podem navegar no Threat Detection Marketplace usando a tag “Brickstorm” ou a tag “APT” na busca para explorar uma coleção mais ampla contra atores de nações-estado.

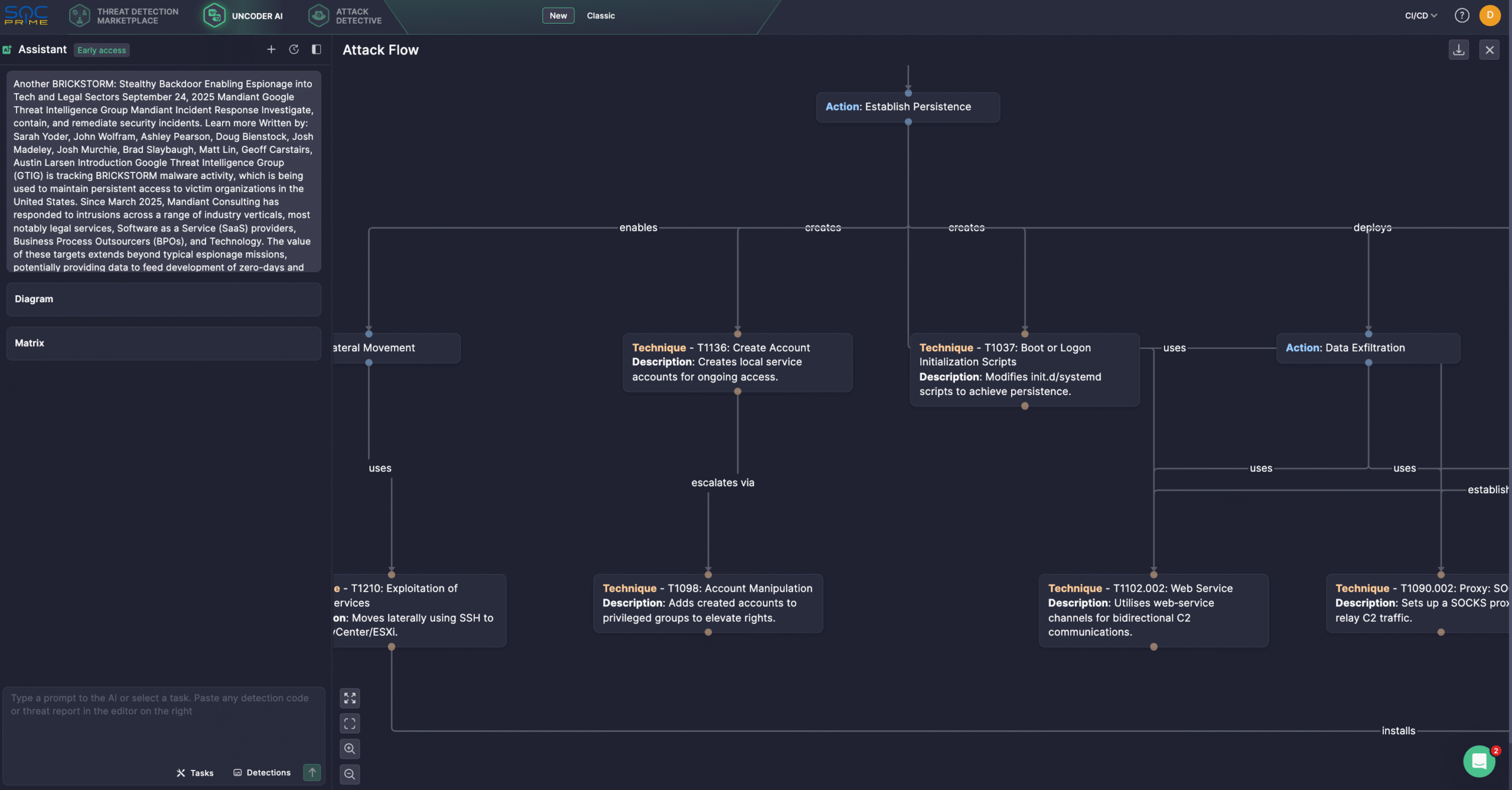

Para simplificar a investigação de ameaças, especialistas em segurança podem usar Uncoder AI, um IDE e co-piloto para engenharia de detecção, que agora está aprimorado com um novo modo de Chat Bot AI e suporte a ferramentas MCP. Com o Uncoder, defensores podem converter instantaneamente IOCs em consultas personalizadas de hunting, criar código de detecção a partir de relatórios de ameaças brutas, gerar diagramas de Attack Flow, habilitar predição de tags ATT&CK, usar otimização de consultas orientada por IA e traduzir conteúdo de detecção em múltiplas plataformas. Por exemplo, profissionais de segurança podem visualizar o Attack Flow usando o relatório Madinat & Google Threat Intelligence Group AI Chat Bot mode and the MCP tools support. With Uncoder, defenders can instantly convert IOCs into custom hunting queries, craft detection code from raw threat reports, generate Attack Flow diagrams, enable ATT&CK tags prediction, leverage AI-driven query optimization, and translate detection content across multiple platforms. For instance, security professionals can visualize Attack Flow using the Madinat & Google Threat Intelligence Group sobre o malware BRICKSTORM. Análise de Malware BRICKSTORM

Pesquisadores do Google alertam

que atores ligados à China têm implantado o backdoor BRICKSTORM baseado em Go para espionar organizações de tecnologia, jurídicas, SaaS e BPO dos EUA, roubando dados de forma não detectada por mais de um ano. A campanha está ativa desde março de 2025 e é atribuída pela Mandiant à APT UNC5221, um grupo de nexo chinês conhecido por alavancar that China-linked actors have been deploying the Go-based BRICKSTORM backdoor to spy on U.S. tech, legal, SaaS, and BPO organizations, stealing data undetected for over a year. The campaign has been active since March 2025 and is attributed by Mandiant to APT UNC5221, a China-nexus group known for leveraging zero-days em operações de espionagem.

Embora o UNC5221 às vezes tenha sido vinculado ao Silk Typhoon, os defensores atualmente os tratam como clusters distintos. O grupo se concentra em acesso discreto e de longo prazo, implantando backdoors em dispositivos que não possuem suporte EDR tradicional, usando técnicas de movimento lateral e roubo de dados que geram pouca ou nenhuma telemetria. Modificações no backdoor BRICKSTORM baseado em Go, que é equipado com funcionalidade de proxy SOCKS e suporte multiplataforma, permitiram que os adversários permanecessem fora do radar em ambientes de vítimas por mais de um ano.

Pesquisadores observaram o BRICKSTORM em dispositivos baseados em Linux e BSD de vários fornecedores, visando consistentemente hosts VMware vCenter e ESXi. Em vários casos, o BRICKSTORM foi implantado em dispositivos de rede antes de mudar para sistemas VMware usando credenciais válidas, provavelmente roubadas. Notavelmente, os atacantes até instalaram o BRICKSTORM em um servidor vCenter após a resposta ao incidente ter começado, destacando sua adaptabilidade.

Em pelo menos uma intrusão, o UNC5221 explorou uma vulnerabilidade de dia zero; em outras, scripts de pós-exploração com capacidades antiforenses obscureceram os pontos de entrada. Amostras de BRICKSTORM frequentemente se disfarçam para imitar processos legítimos, e a infraestrutura de C2 tem utilizado Cloudflare Workers, aplicativos Heroku e serviços de DNS dinâmico como sslip.io or nip.io. Nenhum domínio de C2 foi reutilizado entre as vítimas, enfatizando o foco do grupo na segurança operacional.

Em um caso, os atacantes comprometeram um servidor vCenter instalando um filtro de Servlet Java malicioso na interface web do Apache Tomcat. Usando um dropper customizado na memória, eles evitaram a necessidade de alterações de configuração ou reinicializações. O filtro, chamado BRICKSTEAL, interceptava requisições de login HTTP decodificando as credenciais da autenticação HTTP Basic, frequentemente contas com altos privilégios no Active Directory.

Em um incidente, o atacante aproveitou credenciais de administrador válidas para se mover lateralmente em um sistema que executa o Delinea (anteriormente Thycotic) Secret Server, onde evidências forenses indicavam o uso de uma ferramenta, como um ladrão de segredos, para extrair e descriptografar automaticamente credenciais armazenadas.

O BRICKSTORM geralmente servia como o backdoor primário para atividade manual, com dispositivos comprometidos adicionais atuando como backups. Para implantar, adversários frequentemente se conectavam por SSH usando credenciais legítimas. Em alguns casos, essas foram recuperadas de um cofre de senhas previamente acessado ou descobertas em um script PowerShell. Observou-se também que atacantes habilitavam SSH via UI web do ESXi ou VAMI antes de instalar o BRICKSTORM.

Os adversários também utilizaram credenciais válidas para o movimento lateral em ambientes VMware, mantendo a persistência ao alterar arquivos init.d, rc.local, ou systemd para que o backdoor fosse lançado automaticamente na reinicialização. Em outros casos, eles implantaram um web shell JSP, rastreado como SLAYSTYLE (também conhecido como BEEFLUSH), para executar comandos arbitrários do sistema operacional por meio de requisições HTTP.

As investigações mostram que os adversários frequentemente alvejaram os e-mails de pessoal chave, usando Aplicativos Empresariais do Microsoft Entra ID com mail.read or full_access_as_app escopos para acessar qualquer caixa de correio. Os alvos incluíam desenvolvedores, administradores e indivíduos ligados a prioridades econômicas ou de espionagem da RPC.

Para roubo de dados, o UNC5221 usou o proxy SOCKS do BRICKSTORM para fazer túnel em sistemas de vítimas, fazendo login em repositórios de código internos com credenciais roubadas para baixar arquivos ou navegando diretamente por arquivos via caminhos UNC. Em algumas intrusões, o BRICKSTORM foi posteriormente removido, mas a análise forense de backups revelou sua presença anterior. A campanha BRICKSTORM é uma operação altamente sofisticada que evade defesas de segurança avançadas e almeja organizações de alto valor. O acesso do UNC5221 permite que eles se movam para clientes de provedores SaaS comprometidos ou explorem vulnerabilidades de dia zero em sistemas empresariais, sublinhando a necessidade de resposta rápida e proativa dos defensores. Ao alavancar a suíte completa de produtos da SOC Prime apoiada pela principal expertise em cibersegurança, IA, capacidades automatizadas e inteligência de ameaças em tempo real, as organizações podem defender proativamente contra ataques APT e outras ameaças críticas que antecipam mais.