Os riscos de cibersegurança estão aumentando em 2025, com dados mostrando um aumento em vulnerabilidades, exploração ativa e grandes violações. Recentemente, a CISA relatou que atacantes comprometeram uma agência federal dos EUA explorando uma instância não corrigida do GeoServer afetada pelo CVE-2024-36401, uma falha crítica de RCE corrigida em junho de 2024. No entanto, milhares de servidores permaneceram expostos, com ataques detectados já em julho.

Detectando TTPs Descritos no Alerta AA25-266A da CISA

A exploração de vulnerabilidades de software continua sendo uma das formas mais comuns e perigosas de atacantes obterem acesso a sistemas. Isso é especialmente crítico quando as falhas estão em softwares amplamente utilizados, dos quais dependem grandes organizações, incluindo agências governamentais e infraestruturas críticas. Hackers frequentemente miram essas plataformas populares para invadir e controlar sistemas importantes.

O Relatório de Investigações de Violação de Dados 2025 (DBIR) da Verizon mostra que o uso de vulnerabilidades para acesso inicial aumentou 34%, representando agora 20% de todas as violações. Dados da Mandiant confirmam que explorar vulnerabilidades tem sido a forma mais comum de comprometimento inicial de sistemas pelo quinto ano consecutivo. Nos casos em que o ponto de entrada foi identificado, 33% dos ataques começaram com a exploração de uma vulnerabilidade de software.

Um caso recente, que evidencia a gravidade desse risco, envolveu a violação de uma agência federal dos EUA através de uma instância GeoServer não corrigida afetada pelo CVE-2024-36401. Essa vulnerabilidade crítica de execução remota de código foi corrigida em junho de 2024 e posteriormente adicionada pela CISA ao catálogo de vulnerabilidades ativamente exploradas. Apesar dessas medidas, muitos servidores permaneceram expostos em 2025, enfatizando a contínua recomendação da CISA para priorizar a aplicação de patches, monitorar atividades suspeitas e fortalecer planos de resposta a incidentes.

Cadastre-se agora na Plataforma SOC Prime para acessar uma extensa biblioteca de regras de detecção enriquecidas por contexto e inteligência de ameaças baseada em IA, ajudando a manter a vantagem contra ataques que exploram vulnerabilidades emergentes. A plataforma oferece detecções selecionadas que abordam os TTPs descritos no alerta AA25-266A da CISA, com um conjunto completo de produtos para engenharia de detecção orientada por IA, hunting automatizado e detecção avançada de ameaças. Clique no botão Explorar Detecções abaixo para acessar o stack de detecção relevante.

Defensores cibernéticos também podem navegar pelo Threat Detection Marketplace usando a tag “CVE” para explorar um conjunto mais amplo de regras de detecção relacionadas à exploração de vulnerabilidades.

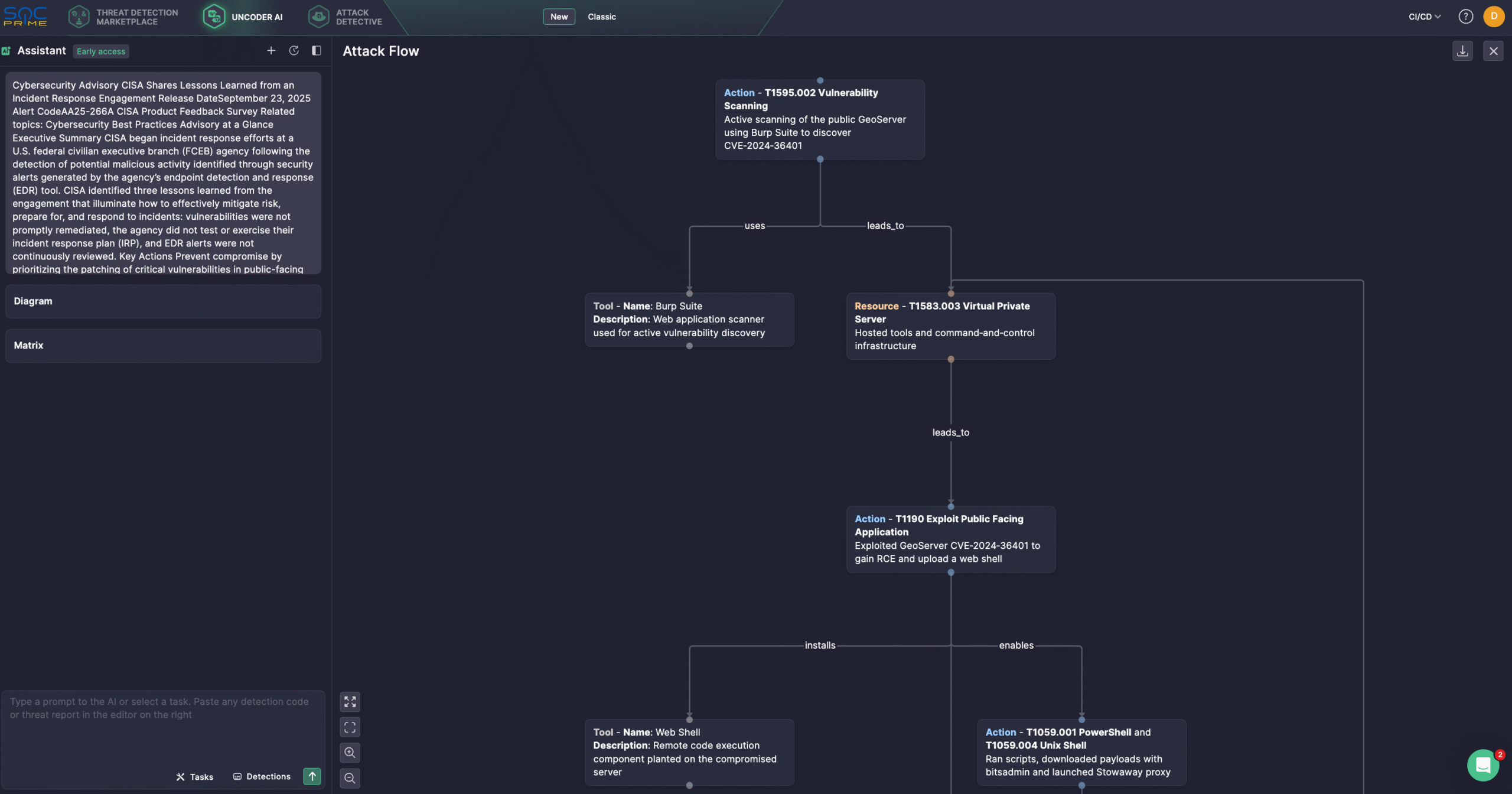

Além disso, especialistas em segurança podem agilizar a investigação de ameaças usando Uncoder AI, um IDE privado e copiloto para engenharia de detecção orientada por ameaças. Gere algoritmos de detecção a partir de relatórios de ameaças brutos, execute varreduras rápidas de IOCs, preveja tags ATT&CK, otimize códigos de consulta com dicas de IA e traduza entre múltiplas linguagens SIEM e EDR. Por exemplo, profissionais de segurança podem usar o alerta AA25-266A mais recente para gerar um diagrama de fluxo de ataque em poucos cliques.

Análise da Violação de Agência Federal Civil Executiva (FCEB) Coberta pelo Alerta AA25-266A da CISA

A CISA iniciou esforços de resposta a incidentes em uma agência federal civil executiva (FCEB) dos EUA após o sistema EDR sinalizar atividades suspeitas. No alerta AA25-266A de 23 de setembro de 2025, a CISA compartilhou lições aprendidas, enfatizando a importância da aplicação oportuna de patches, planos de resposta ensaiados e agregação centralizada de logs.

Os defensores descobriram que os atacantes exploraram uma falha crítica de RCE identificada como CVE-2024-36401 aproximadamente três semanas antes do alerta. A CISA determinou que a intrusão começou em 11 de julho de 2024, quando os atacantes exploraram o CVE-2024-36401 em um GeoServer público. Usando essa falha, eles implantaram ferramentas open-source e scripts para manter persistência, adicionando o problema ao Catálogo KEV da CISA em 15 de julho de 2024. Em 24 de julho, eles também comprometeram um segundo GeoServer usando o mesmo exploit e depois moveram lateralmente para um servidor web e um servidor SQL. Nos sistemas comprometidos, os hackers tentaram instalar web shells como China Chopper, além de scripts para acesso remoto, persistência, execução de comandos e escalonamento de privilégios, aproveitando técnicas LOTL.

Os atacantes identificaram o CVE-2024-36401 usando Burp Suite Burp Scanner e a CISA detectou atividades relacionadas nos logs web, incluindo tráfego de domínios Burp Collaborator associados ao mesmo IP posteriormente usado para exploração.

Para o acesso inicial, os atores de ameaça usaram ferramentas públicas e VPS comerciais, explorando CVE-2024-36401 via injeção eval no GeoServer.

Para manter persistência, implantaram web shells, tarefas cron e contas válidas, embora algumas contas tenham sido excluídas sem evidências de uso posterior. Tentaram escalonar privilégios com utilitário DirtyCow aplicado ao CVE-2016-5195, que afeta kernels Linux antigos, e transitaram de contas de serviço comprometidas. Para evasão de defesa, os hackers usaram execução de comandos indireta via .php e xp_cmdshell, abuso de tarefas BITS e preparação da ferramenta de evasão RingQ. Dentro da rede, coletaram senhas via força bruta e abusaram de contas de serviço. Após o acesso inicial, mapearam a rede com ping sweeps e ferramentas como fscan e linux-exploit-suggester2.pl, deixando rastros de varreduras.

Em um caso, os atacantes moveram lateralmente do servidor web para o servidor SQL ativando xp_cmdshell no GeoServer 1 para obter RCE. Para C2, baixaram payloads via PowerShell e bitsadmin getfile.

Os adversários implementaram Stowaway, um utilitário proxy multinível, no disco usando uma conta de serviço Tomcat, para tunelar tráfego do servidor C2 pelo servidor web, contornando restrições de intranet e alcançando recursos internos. Após testes com ping sweeps, baixaram uma versão modificada do Stowaway via curl e estabeleceram um canal C2 outbound via HTTP em TCP/4441. A CISA também confirmou várias ferramentas públicas e scripts no servidor C2.

A agência destacou três lições: atrasos na aplicação de patches, planos de resposta a incidentes não testados e lacunas no monitoramento de alertas EDR. Para mitigar CVE-2024-36401 e riscos relacionados, os defensores devem aplicar patches prioritários em sistemas públicos críticos, manter planos de resposta atualizados e testados, implementar logs detalhados e centralizados. Com a suíte completa da SOC Prime, organizações podem fortalecer sua postura de segurança cibernética seguindo princípios de Zero Trust, combinando IA e expertise de ponta para minimizar riscos antes que ameaças críticas evoluam para ataques.