À la suite de l’identification du ransomware BQTLOCK distribué via un modèle RaaS complet, les chercheurs en sécurité ont détecté une autre opération majeure de ransomware. Un groupe jusqu’alors inconnu, nommé The Gentlemen, a rapidement attiré l’attention grâce à l’utilisation d’outils hautement spécialisés et à une reconnaissance approfondie visant les infrastructures critiques dans plus de 17 régions et plusieurs secteurs. Leur campagne combine l’exploitation de drivers légitimes, la manipulation des Group Policy, des outils anti-AV personnalisés, la compromission de comptes privilégiés et des canaux chiffrés d’exfiltration de données.

Détection du ransomware Gentlemen

Au premier trimestre 2025, Check Point a observé une hausse de 126 % des attaques par ransomware par rapport à l’année précédente, les organisations faisant face en moyenne à 275 incidents par jour. Le rapport « State of Ransomware 2025 » de Sophos met en avant les principaux facteurs de ces attaques : 40,2 % des organisations touchées manquaient d’expertise interne suffisante, 40,1 % avaient des lacunes de sécurité non identifiées et 39,4 % souffraient de personnel ou de capacités limitées, les rendant vulnérables à des menaces de plus en plus sophistiquées.

Alors que de nouvelles souches de ransomware comme Gentlemen continuent d’émerger, les défenseurs cyber doivent s’appuyer sur des contenus de détection de haute qualité et en temps utile ainsi que sur des outils avancés de cybersécurité pour suivre l’évolution rapide du paysage des menaces.

Inscrivez-vous sur la plateforme SOC Prime pour obtenir des renseignements sur les menaces et des contenus de détection exploitables, soutenus par une suite complète de produits pour l’ingénierie de détection pilotée par l’IA, la chasse automatisée aux menaces et la détection avancée des menaces. Cliquez sur le bouton Explorer les Détections ci-dessous pour accéder à un ensemble sélectionné de règles Sigma conçues pour identifier et répondre aux activités du ransomware Gentlemen.

Toutes les règles sur la plateforme SOC Prime sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake et sont mappées au framework MITRE ATT&CK®. De plus, chaque règle contient des métadonnées détaillées, y compris des références CTI, des chronologies d’attaque, des recommandations de triage et bien plus encore.

Les défenseurs cyber peuvent également appliquer le tag plus large “Ransomware” pour accéder à une gamme plus large de règles de détection couvrant les attaques par ransomware dans le monde entier.

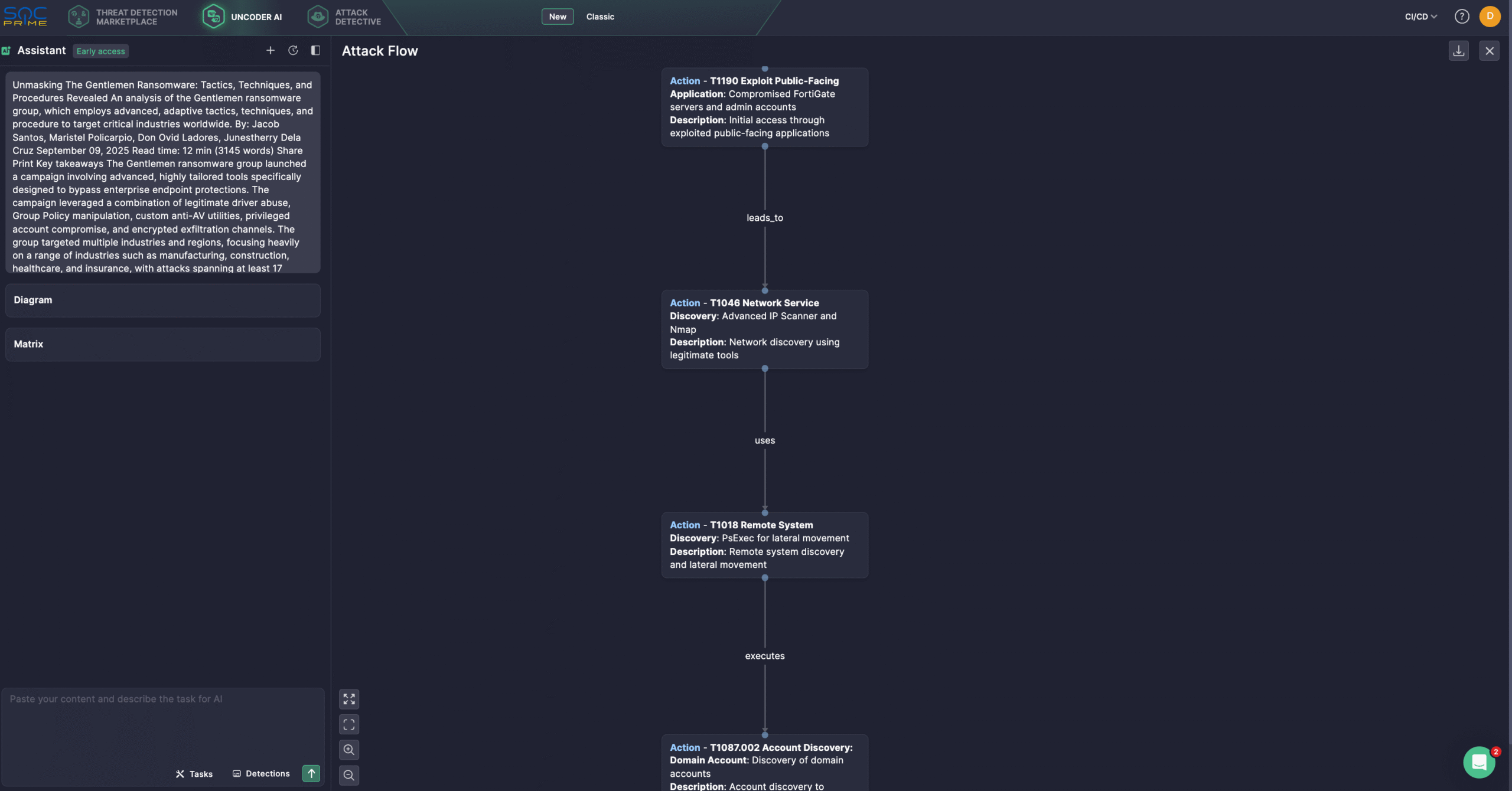

Les experts en sécurité peuvent accélérer les investigations en utilisant Uncoder AI, un IDE privé et co-pilote pour l’ingénierie de détection. La dernière mise à jour d’Uncoder AI introduit un nouveau mode AI Chat Bot et des outils MCP pour aider les défenseurs à gérer les tâches de détection de bout en bout. Ils peuvent saisir un prompt personnalisé dans n’importe quelle langue ou choisir parmi des tâches préconstruites via une interface dialogue conviviale. Par exemple, les défenseurs peuvent utiliser le dernier rapport de Trend Micro sur le ransomware Gentlemen pour générer le flux d’attaque en un seul clic.

Analyse du ransomware Gentlemen

En août 2025, les chercheurs de Trend Micro ont examiné une nouvelle campagne de ransomware lancée par le groupe émergent et jusqu’alors inconnu The Gentlemen. Les auteurs ont rapidement marqué le paysage des menaces en compromettant systématiquement des environnements d’entreprise et en démontrant des capacités opérationnelles avancées. Notamment, le groupe de ransomware Gentlemen a adapté ses outils en cours de campagne, passant d’utilitaires anti-AV génériques à des variantes hautement ciblées, démontrant sa polyvalence et sa persistance.

Gentlemen a principalement ciblé des organisations dans les secteurs de la fabrication, de la construction, de la santé et de l’assurance, menant des attaques dans au moins 17 pays. Le groupe a également utilisé des comptes de domaine privilégiés pour le déploiement du ransomware et développé des techniques sophistiquées d’évasion afin de contourner les défenses de sécurité et maintenir la persistance.

Le groupe a probablement exploité des services exposés sur Internet ou des identifiants compromis pour obtenir un point d’ancrage. Les premiers signes de reconnaissance réseau, tels que l’utilisation d’Advanced IP Scanner, indiquent une stratégie d’accès délibérée et préméditée plutôt qu’une exploitation opportuniste. Les attaquants ont utilisé l’outil pour cartographier l’infrastructure et sonder Active Directory, en se concentrant sur les comptes administrateurs de domaine et d’entreprise ainsi que sur des groupes privilégiés personnalisés comme itgateadmin.

Un script batch (1.bat) a été exécuté pour énumérer plus de 60 comptes utilisateurs du domaine, et les attaquants ont également interrogé des groupes administratifs standards ainsi que des groupes liés à la virtualisation (par ex. VMware), indiquant une préparation aux mouvements latéraux dans des environnements hybrides.

Pour l’évasion initiale, le groupe a déployé All.exe avec ThrottleBlood.sys, abusant d’un driver signé légitime pour terminer des processus de sécurité au niveau du kernel. Après avoir identifié les limites de cette méthode, le groupe Gentlemen a mené une reconnaissance détaillée des protections existantes sur les endpoints et a utilisé PowerRun.exe pour escalader les privilèges et tenter de désactiver les services de sécurité. Ils ont ensuite introduit un outil personnalisé (Allpatch2.exe) conçu pour tuer les processus des agents de sécurité, démontrant leur capacité à adapter les techniques à l’environnement de la victime. Pour se déplacer latéralement, les attaquants ont utilisé PsExec et manipulé des clés de registre critiques pour affaiblir l’authentification et les défenses d’accès à distance, tout en maintenant un accès persistant C2 via des outils distants légitimes.

Le ransomware Gentlemen cible et ferme agressivement les services critiques liés aux opérations de sauvegarde, bases de données et sécurité pour maximiser la perturbation. Il termine systématiquement les processus via des commandes spécifiques et exécute des commandes supplémentaires pour entraver la récupération et compliquer l’analyse forensique. Enfin, il déploie un script batch de nettoyage introduisant un court délai avec une commande ping, supprimant le binaire du ransomware puis s’auto-supprimant, assurant l’effacement complet des traces après la fin du chiffrement.

La campagne de ransomware Gentlemen illustre l’évolution rapide des menaces modernes, combinant techniques avancées et opérations persistantes et ciblées. En utilisant des outils personnalisés d’évasion, en s’adaptant aux contrôles de sécurité existants et en exploitant des composants légitimes ou vulnérables, le groupe contourne efficacement les défenses multicouches. Son focus sur les infrastructures critiques et l’usage de l’extorsion double mettent en évidence le passage des attaques génériques à des campagnes hautement ciblées, augmentant considérablement les défis de détection, prévention et réponse. En raison de l’exploitation par le groupe des systèmes exposés sur Internet et des VPN, l’application des principes Zero Trust est cruciale pour bloquer l’accès initial et contenir l’impact potentiel. Comme mesures de mitigation possibles, les organisations devraient restreindre et surveiller l’accès aux partages des contrôleurs de domaine, isoler automatiquement les hôtes montrant des signes d’exploitation de driver ou d’activité anti-AV, appliquer des accès privilégiés temporisés avec désescalade automatique, détecter les requêtes massives sur Active Directory et les changements de groupes en masse, et déployer des leurres sur les partages critiques pour détecter rapidement la reconnaissance. SOC Prime propose une suite complète de produits de sécurité prête pour les entreprises, soutenue par l’IA, des capacités automatisées, des renseignements sur les menaces en temps réel et construite selon les principes Zero Trust, pour aider les organisations à renforcer leur défense à grande échelle.