Tras la reciente identificación del ransomware BQTLOCK distribuido a través de un modelo completo RaaS, los investigadores de seguridad han detectado otra operación importante de ransomware. Un grupo previamente desconocido, denominado The Gentlemen, ha ganado rápidamente atención por el uso de herramientas altamente especializadas y la realización de un reconocimiento exhaustivo para atacar infraestructuras críticas en más de 17 regiones y múltiples sectores. Su campaña emplea una combinación de abuso legítimo de controladores, manipulación de Group Policy, herramientas anti-AV personalizadas, compromisos de cuentas privilegiadas y canales de exfiltración de datos cifrados.

Detección de Ransomware Gentlemen

En el primer trimestre de 2025, Check Point observó un aumento del 126 % en los ataques de ransomware en comparación con el año anterior, con organizaciones enfrentando un promedio de 275 incidentes diarios. El informe State of Ransomware 2025 de Sophos destaca los factores principales detrás de estos ataques: el 40,2 % de las organizaciones afectadas carecían de experiencia interna suficiente, el 40,1 % tenía brechas de seguridad no identificadas y el 39,4 % enfrentaba limitaciones de personal o capacidad, dejándolas vulnerables a amenazas cada vez más sofisticadas.

Mientras continúan emergiendo nuevas cepas de ransomware, como Gentlemen, los defensores cibernéticos deben confiar en contenido de detección oportuno y de alta calidad, así como en herramientas avanzadas de ciberseguridad, para mantenerse al ritmo de un panorama de amenazas que evoluciona rápidamente.

Regístrese en la plataforma SOC Prime y obtenga inteligencia de amenazas oportuna y contenido de detección accionable, respaldado por un conjunto completo de productos para ingeniería de detección con IA, búsqueda de amenazas automatizada y detección avanzada de amenazas. Haga clic en el botón Explorar Detecciones a continuación para acceder a un conjunto curado de reglas Sigma diseñado para identificar y responder a la actividad del ransomware Gentlemen.

Todas las reglas en la plataforma SOC Prime son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al framework MITRE ATT&CK®. Además, cada regla incluye metadatos detallados, referencias CTI, líneas de tiempo de ataques, recomendaciones de triage y más.

Opcionalmente, los defensores cibernéticos pueden aplicar la etiqueta más amplia “Ransomware” para acceder a un rango más amplio de reglas de detección que cubren ataques de ransomware globales.

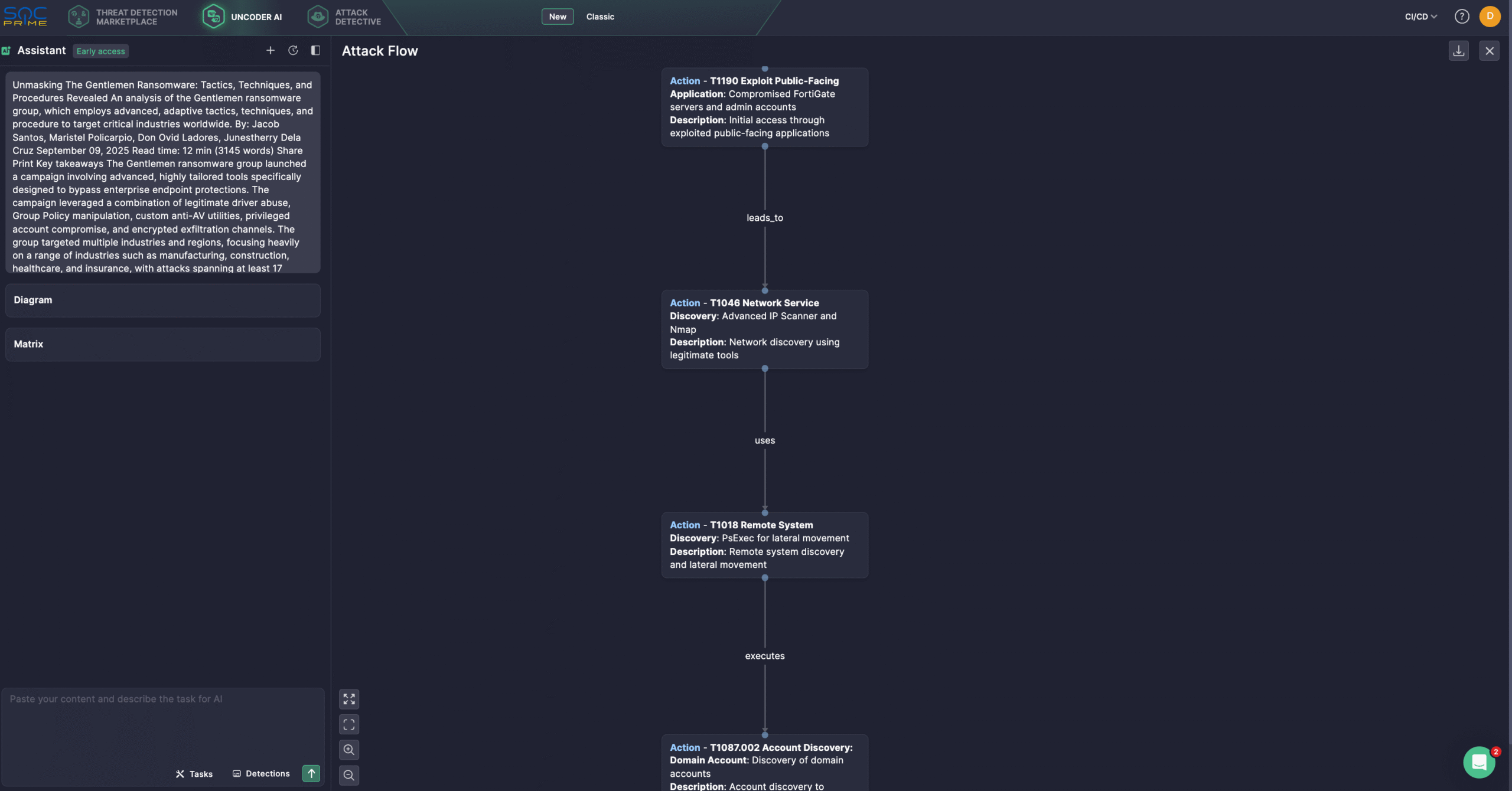

Los expertos en seguridad pueden optimizar la investigación de amenazas usando Uncoder AI, un IDE privado y copiloto para la ingeniería de detección. La última actualización de Uncoder AI introduce un nuevo modo de Chat Bot de IA y herramientas MCP para ayudar a los defensores a gestionar tareas de ingeniería de detección de manera integral. Ingrese un prompt personalizado en cualquier idioma o seleccione tareas preconstruidas en una interfaz de diálogo amigable, manteniendo la IA alineada con su entorno y panorama de amenazas. Por ejemplo, los defensores pueden usar el último informe de Trend Micro sobre el ransomware Gentlemen para generar el flujo de ataque con un solo clic.

Análisis del Ransomware Gentlemen

En agosto de 2025, los investigadores de Trend Micro analizaron una nueva campaña de ransomware lanzada por The Gentlemen, un grupo de amenazas emergente y previamente desconocido. Los adversarios de esta campaña se destacaron rápidamente en el panorama de amenazas mediante la compromisión sistemática de entornos empresariales y demostrando capacidades operativas avanzadas. Notablemente, el grupo de ransomware Gentlemen adaptó sus herramientas a mitad de la campaña, evolucionando de utilidades genéricas anti-AV a variantes altamente específicas, resaltando su versatilidad y persistencia.

The Gentlemen apuntó principalmente a organizaciones en los sectores de manufactura, construcción, salud y seguros, realizando ataques en al menos 17 países. También emplearon cuentas de dominio privilegiadas para desplegar el ransomware y desarrollaron técnicas sofisticadas de evasión para eludir defensas de seguridad y mantener persistencia.

The Gentlemen probablemente explotó servicios expuestos a Internet o credenciales comprometidas para obtener su acceso inicial. Las señales tempranas de reconocimiento de red, como el uso de Advanced IP Scanner, indican una estrategia de entrada deliberada y premeditada más que una explotación oportunista. Los adversarios utilizaron la herramienta para mapear la infraestructura y explorar Active Directory, prestando especial atención a las cuentas de administradores de dominio y empresariales, así como a grupos privilegiados personalizados como itgateadmin.

Se ejecutó un script por lotes (1.bat) para enumerar más de 60 cuentas de usuario en el dominio, y los atacantes también consultaron grupos administrativos estándar y grupos relacionados con virtualización (p. ej., VMware), indicando preparación para movimiento lateral en entornos híbridos.

Para la evasión inicial de defensas, el grupo desplegó All.exe junto con ThrottleBlood.sys, abusando de un controlador firmado legítimo para terminar procesos a nivel de kernel de herramientas de seguridad protegidas. Tras reconocer las limitaciones de este enfoque, el grupo Gentlemen realizó un reconocimiento detallado de las protecciones existentes en endpoints y comenzó a usar PowerRun.exe para escalación de privilegios, intentando deshabilitar servicios de seguridad. Luego introdujeron una herramienta personalizada (Allpatch2.exe) específicamente diseñada para eliminar procesos de agentes de seguridad, demostrando su capacidad de adaptar técnicas al entorno de la víctima. Para el movimiento lateral, los adversarios usaron PsExec y manipularon configuraciones críticas del registro para debilitar la autenticación y las defensas de acceso remoto. Mantuvieron acceso persistente C2 mediante herramientas remotas legítimas, destacando su experiencia al combinar técnicas “living-off-the-land” con utilidades de evasión personalizadas.

El ransomware Gentlemen apunta agresivamente y detiene servicios críticos vinculados a operaciones de backup, bases de datos y seguridad para maximizar la interrupción. Mata procesos de forma sistemática mediante comandos específicos y ejecuta pasos adicionales para obstaculizar la recuperación y la investigación forense. Como paso final, despliega un script de limpieza por lotes que introduce un breve retraso usando un comando ping, elimina el binario del ransomware y luego se autodestruye, asegurando que todas las trazas queden borradas una vez concluido el proceso de cifrado.

La campaña de ransomware Gentlemen ilustra la rápida evolución de las amenazas modernas, combinando técnicas avanzadas con operaciones persistentes y dirigidas. Al utilizar herramientas personalizadas de evasión, adaptarse a los controles de seguridad existentes y explotar componentes legítimos y vulnerables, el grupo logra eludir defensas en capas de manera efectiva. Su enfoque en infraestructura crítica y uso de doble extorsión destacan la transición de ransomware genérico a ataques altamente dirigidos, elevando significativamente los desafíos de detección, prevención y respuesta. Debido a la explotación de sistemas expuestos a Internet y VPN por parte de The Gentlemen, implementar Zero Trust es crucial para bloquear el acceso inicial y contener el impacto potencial. Como medidas de mitigación, las organizaciones deben limitar y monitorear de cerca el acceso a los recursos compartidos de controladores de dominio, autoaislar hosts que muestren indicios de explotación de drivers o actividad anti-AV, aplicar acceso privilegiado temporal con desescalamiento automático, detectar consultas masivas de Active Directory y cambios en grupos, y desplegar tecnologías de engaño en recursos críticos para detectar reconocimiento de manera temprana. SOC Prime ofrece un conjunto completo de productos para protección empresarial respaldada por IA, capacidades automatizadas, inteligencia de amenazas en tiempo real y principios Zero Trust, ayudando a organizaciones globales a elevar sus defensas a escala.