Phishing es ampliamente reconocido como uno de los métodos más comunes para ejecutar ataques de ingeniería social. Recientemente, los defensores han identificado una campaña de phishing altamente dirigida que distribuye MostereRAT con el fin de infiltrarse en dispositivos Windows. Los atacantes aprovechan técnicas avanzadas de evasión de detección e ingeniería social, además de abusar de software legítimo de acceso remoto como AnyDesk y TightVNC, lo que les permite mantener un control encubierto y prolongado sobre los sistemas comprometidos.

Detección de ataques MostereRAT

En 2024, el phishing representó aproximadamente el 25% de todos los ciberataques detectados en organizaciones a nivel mundial, la mayoría propagados mediante enlaces maliciosos o archivos adjuntos. El impacto financiero continúa en aumento, con un costo promedio de alrededor de 4,88 millones de dólares por incidente. Una campaña reciente dirigida a usuarios de Windows con el malware MostereRAT demuestra cómo el phishing sigue siendo un arma confiable para los atacantes, subrayando la necesidad urgente de que los defensores respondan con rapidez y medidas de seguridad proactivas.

Regístrate en la plataforma SOC Prime para detectar ataques potenciales contra tu organización en las fases más tempranas. La plataforma ofrece un conjunto dedicado de reglas Sigma que abordan los TTPs asociados con infecciones de MostereRAT. Pulsa el botón Explorar Detecciones para acceder a las reglas, enriquecidas con CTI accionable y respaldadas por un conjunto completo de productos para la detección y caza de amenazas avanzadas.

Todas las reglas en la plataforma SOC Prime son compatibles con múltiples soluciones SIEM, EDR y Data Lake, y están mapeadas al marco MITRE ATT&CK®. Además, cada regla incluye metadatos detallados, como referencias de threat intelligence, líneas de tiempo de ataque, recomendaciones de triaje y más.

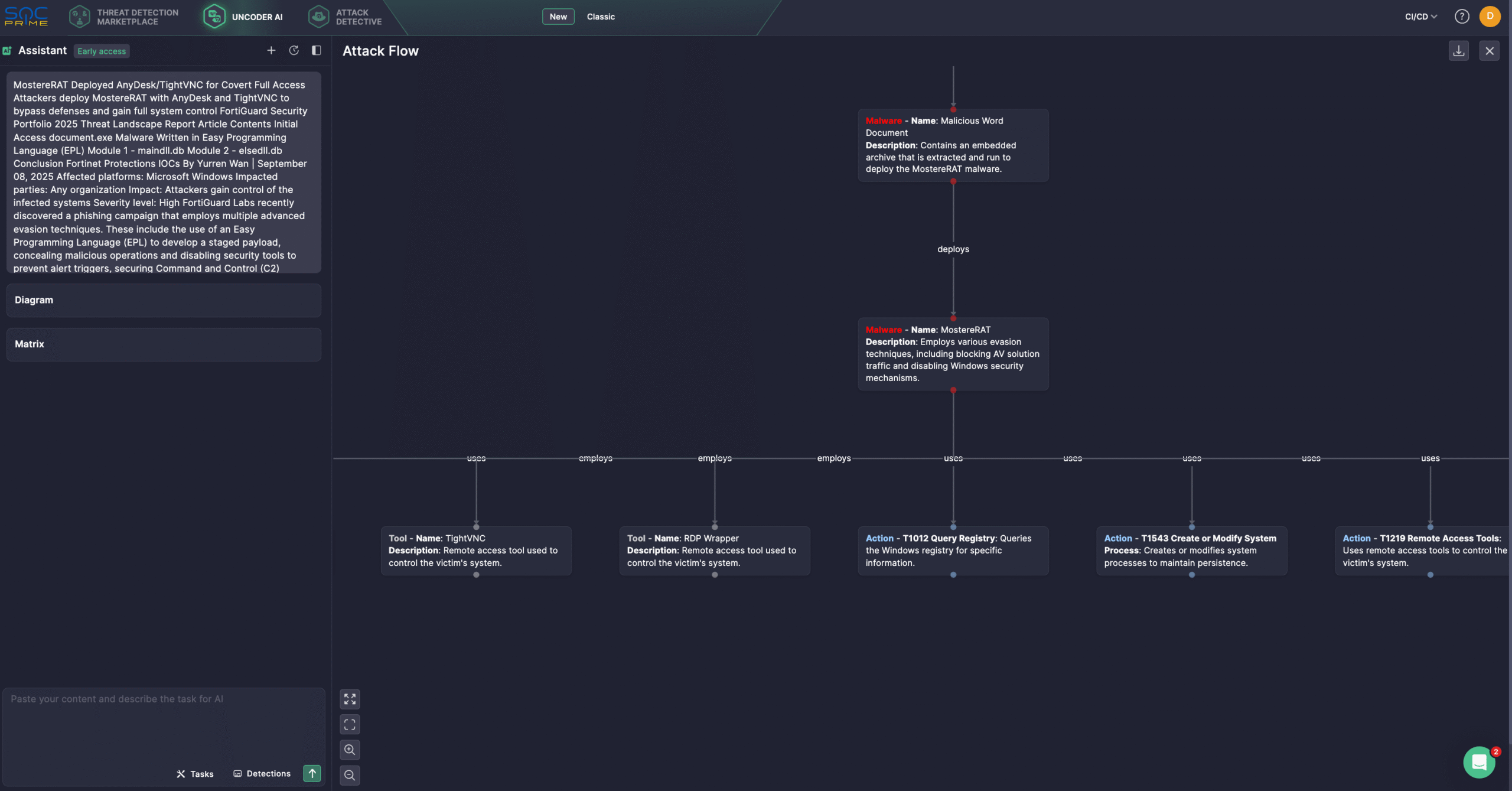

Adicionalmente, los expertos en seguridad pueden optimizar la investigación de amenazas usando Uncoder, un IDE privado y copiloto de IA para ingeniería de detecciones. La última actualización de Uncoder AI introduce un nuevo modo de Chat Bot y herramientas MCP que ayudan a los defensores a gestionar las tareas de detección de principio a fin. Los usuarios pueden introducir prompts personalizados en cualquier idioma o elegir tareas predefinidas en una interfaz de diálogo amigable, manteniendo la IA alineada con el entorno y panorama de amenazas de la organización. Por ejemplo, los defensores pueden usar el último informe de Fortinet sobre MostereRAT para generar un Attack Flow con un solo clic.

Análisis de MostereRAT

Los adversarios suelen abusar de software legítimo para apoyar sus actividades maliciosas. Por ejemplo, el programa de acceso remoto ampliamente utilizado AnyDesk se ha convertido en un objetivo común de explotación en operaciones de ataque.

Investigadores de FortiGuard Labs han descubierto recientemente una operación de phishing sofisticada que incorpora diversas tácticas de evasión avanzadas para desplegar MostereRAT y mantener un acceso sigiloso y prolongado en sistemas Windows. La campaña utiliza Easy Programming Language (EPL) para construir una carga útil en etapas diseñada para ocultar la actividad maliciosa, deshabilitar defensas de seguridad y evitar la detección, proteger el tráfico C2 mediante TLS mutuo y habilitar múltiples técnicas para la entrega de cargas adicionales. Para garantizar control total sobre las máquinas comprometidas, los adversarios también aprovechan herramientas legítimas de acceso remoto como AnyDesk y TightVNC.

El flujo de infección comienza con correos de phishing dirigidos a usuarios en Japón, disfrazados como consultas comerciales legítimas para engañar a las víctimas a hacer clic en enlaces maliciosos. Al visitar el sitio comprometido, se desencadena la descarga automática o manual de un archivo Word con un archivo comprimido incrustado. A las víctimas se les indica abrir el archivo y ejecutar un único ejecutable, adaptado de un ejemplo de GitHub de wxWidgets. Este archivo desempaqueta recursos cifrados, incluidas herramientas RMM e imágenes, en C:\ProgramData\Windows, descifrados mediante una operación SUB simple.

El malware establece persistencia creando servicios a nivel de SYSTEM a través de un cliente RPC personalizado (CreateSvcRpc) que evita las APIs estándar de Windows. Un servicio, WpnCoreSvc, garantiza la ejecución automática al inicio, mientras que WinSvc_ lanza cargas maliciosas bajo demanda. Antes de salir, el malware muestra un mensaje de error falso en chino simplificado para propagarse mediante ingeniería social.

La siguiente etapa depende de un lanzador EPK con archivos maliciosos (svchost.exe y svchost.db) que determina qué módulos cargar. Escala privilegios habilitando SeDebugPrivilege, duplicando tokens SYSTEM y utilizando la cuenta TrustedInstaller para lanzar procesos con privilegios administrativos completos. El malware también contiene listas codificadas de productos AV y EDR con sus rutas de instalación, lo que le permite identificarlos y deshabilitarlos sistemáticamente. Además, MostereRAT aprovecha filtros de Windows Filtering Platform para bloquear que estas herramientas envíen datos de detección, registros o alertas, una técnica adaptada de la utilidad de red-teaming EDRSilencer.

Para mantener el control, el malware deshabilita actualizaciones y defensas de Windows deteniendo procesos clave, interrumpiendo servicios de actualización y eliminando archivos del sistema. Despliega herramientas de acceso remoto y proxy como AnyDesk, Xray y TigerVNC directamente desde su configuración. El kit también integra RDP Wrapper, lo que permite a los atacantes modificar o restaurar configuraciones de RDP (ej. inicio de sesión multi-sesión) mediante cambios en el registro.

La campaña más reciente que propaga MostereRAT utiliza ingeniería social para expandir la infección, apoyándose en tácticas avanzadas para evadir la detección y en herramientas legítimas de acceso remoto para tomar el control del sistema. Estos métodos dificultan considerablemente la detección y el análisis, lo que hace esencial mantener soluciones de seguridad actualizadas y concienciar a los usuarios sobre riesgos de ingeniería social. Confía en la suite completa de productos de SOC Prime respaldada por IA, automatización e inteligencia de amenazas en tiempo real para defender de forma proactiva contra ataques de phishing y otras amenazas emergentes, sin importar su nivel de sofisticación, mientras mantienes una postura de ciberseguridad robusta.