MITRE ATT&CK4이란 무엇이며 자기 발전에 어떻게 활용할 수 있을까?

목차:

소개

많은 블루 팀이 사용 중인 MITRE ATT&CK® 는 탐지 및 대응 성숙도를 향상시키기 위해 있습니다. 블루 팀의 EDR 도구, 이벤트 로그 및 트라이에이지 도구 아스널은 시스템에서 일어나는 일의 이야기를 열어줍니다. 그러나 이상현상은 정상적이며 이러한 경고 및 데이터 소스를 트라이에이지하여 대응 조치나 필터링으로 진행해야 합니다. 이 MITRE 프로젝트는 수비자에게 공격을 이해하기 위한 도구로 사용할 수 있는 지식 기반 및 리소스를 제공합니다. 이를 통해 탐지 규칙과 방법론을 습득할 수 있습니다. ATT&CK 를 이용한 개인 회고는 사이버 보안 세계에서의 진전을 돕습니다.

필수 요건

최소한 하나의 Windows 10 또는 Windows 11 호스트를 실행하는 실험실은 수비자의 개인 발전에 필수적입니다. 샌드박스된 실험실 환경에서의 실습 없이 진행하면 ATT&CK 기술에 대한 표면적인 이해만 얻게 됩니다. 비샌드박스 컴퓨터를 사용해 적대자 기술을 테스트하는 것은 권장되지 않습니다. 최소한으로 기본 로그 설정 (PowerShell, 프로세스 명령줄 등)을 증가시키고, Sysmon을 설치 및 구성하며, ProcMon and , 를 항상 실행하십시오.

MITRE ATT&CK 프레임워크 는 어떻게 도움이 될까요?

먼저, ATT&CK가 무엇의 약자인지 살펴보겠습니다. 커뮤니티에서는 일반적으로 ‘프레임워크’로 참조되지만, ATT&CK의 창시자는 이를 ‘지식 기반‘이라고 정의합니다. ATT&CK는 MITRE에 의해 공격자 기술을 문서화해 적대자 모방에 사용하도록 만들었습니다. ATT&CK의 ‘CK’는 ‘Common Knowledge(공통 지식)’를 의미합니다. ATT&CK에 문서화된 전술과 기술은 실제 적대자의 행동을 반영합니다. 따라서 각 수비자는 모든 전술과 기술에 대한 인식이 있어야 합니다.

MITRE ATT&CK 튜토리얼: 시작하기 전에

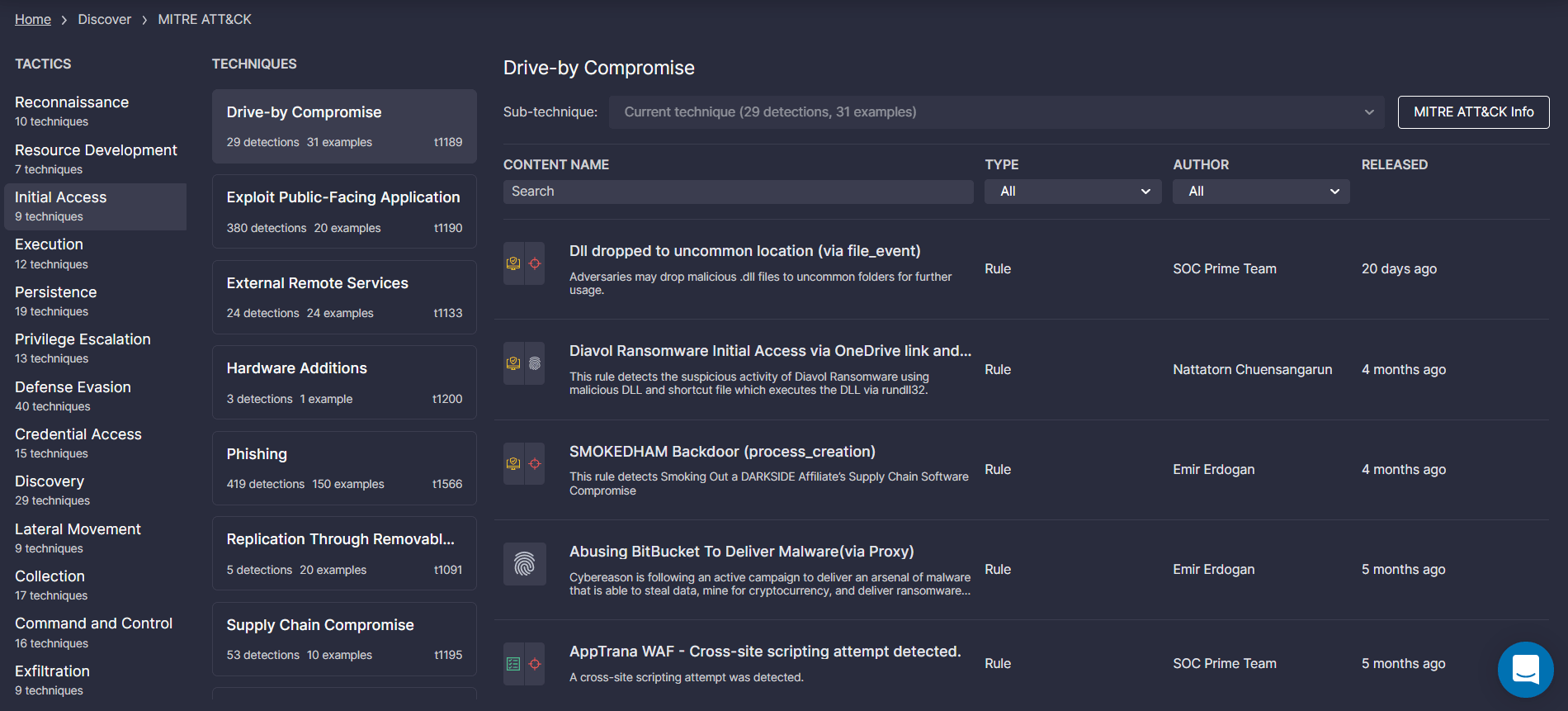

각 기술에 대한 메모를 작성할 장소를 식별해야 합니다. 메모를 작성하는 간단한 방법은 Excel 파일로 매트릭스를 다운로드할 수 있는 MITRE ATT&CK Navigator 도구를 이용하는 것입니다. 또한, SOC Prime의 Detection as Code 플랫폼 은 최신 ATT&CK 프레임워크 와 연계된 위협 중심의 탐지 콘텐츠를 제공합니다.

MITRE Attack Navigator:

https://mitre-attack.github.io/attack-navigator/enterprise/

SOC Prime의 플랫폼 기반 ATT&CK 리소스:

https://tdm.socprime.com/mitre/

다음은 작성할 제안된 메모입니다:

- 기술에 대한 자신의 설명을 작성하세요.

- PoC(개념 증명) 코드의 사본을 찾고 보관하세요.

- 작성된 서명이나 탐지 아이디어의 사본을 보관하세요.

- 조사 후 기술에 유용한 무료 및 오픈 소스 도구의 사본(또는 링크)을 보관하세요.

- 각 기술에 대해 가장 유용하다고 식별한 리소스를 문서화하세요.

- 자신의 이해에 가장 영향력이 있다고 판단한 전문가를 팔로우하세요.

ATT&CK 사용 방법: 일반적인 지침

1. ATT&CK 기술 식별

사용하기 가장 빠르고 쉬운 방법은 ATT&CK 데이터 소스 를 자기 발전을 위해 왼쪽에서 오른쪽으로 나열된 ATT&CK 매트릭스의 각 기술을 탐구하는 데서 시작하는 것입니다. 이 무차별 대입법은 모든 기술을 통과할 수 있게 하지만, 가장 중요한 영역에서 빠르게 성숙할 수 있는 방법으로는 가장 효율적이지 않을 수 있습니다.

ATT&CK 기술의 몇 가지 현실은 학습을 안내하기 위해 사용하는 방법을 결정할 때 영향을 미칠 수 있습니다:

- 어떤 기술은 이해하고 조치하기 어려우며, 복잡한 기술로 인해 과부하되지 않도록 주의해야 합니다.

- 어떤 기술은 매우 구체적이고 어떤 기술은 ‘넓은 범위’입니다; 이에 대해 나중에 더 설명하겠습니다.

- 일부 기술은 다른 기술보다 더 자주 적대자에 의해 사용됩니다. 예를 들어, .NET을 악용하는 기술은 블루 팀이 PowerShell 공격에 대한 더 나은 대응을 하면서 더 일반화되고 있습니다.

다행히도, Tripwire의 Travis Smith는 더 쉬운 방법을 식별하기 위한 사용자 정의된 ATT&CK 프레임워크 을 그의 교육 경험에 기초하여 발표했습니다. 특정 기술이 이해하기 어려운 경우에는 건너뛰고 나중에 다시 돌아오는 것을 두려워하지 마세요.

더 많은 세부 사항은 다음 리소스를 참조하세요:

참고: ATT&CK가 진화함에 따라 이 사용자 정의 매트릭스는 시대에 뒤떨어질 수 있다는 점을 명심하세요.

2. MITRE ATT&CK 기술 페이지

ATT&CK에 나열된 각 기술은 일반적으로 MITRE가 제공하는 ~1,000자 요약보다 더 많은 관계를 가집니다. 예를 들어, 매트릭스의 왼쪽 상단에 나열된 첫 번째 기술인 ‘드라이브 바이 컴프로마이스’는 매우 넓은 범위의 기술입니다. 이 기술에 맞는 많은 방법이 존재하며, 브라우저 확장 기능 타겟팅, 브라우저 버그 또는 운영 체제 버그 등을 포함합니다. 이러한 방법의 탐지와 이해는 극명하게 다를 수 있습니다. 예를 들어, 악성 Flash 파일을 탐지하는 것은 악성 JavaScript를 탐지하는 것과는 다릅니다. Flash 파일의 익스플로잇은 SWF 형식으로 담겨 있을 가능성이 높고, ActionScript 분석을 포함할 가능성이 높으며, JavaScript 기반의 익스플로잇은 일반적인 텍스트 파일로 브라우저의 JavaScript 엔진을 겨냥할 가능성이 높습니다.

ATT&CK 페이지에 MITRE가 제공하는 자료는 기술에 대한 좋은 소개입니다. 일반적으로 추가 조사에 대한 가이드를 제공할 용어 및 충분한 정보를 제공할 것입니다. 많은 기술에 대해 ATT&CK 설명을 읽으면 질문이 더 많이 남을 수 있습니다. 이것이 좋은 것입니다.

고려해야 할 사항

자료를 읽으면서 다음 사항을 고려하십시오: ATT&CK 기술 페이지.

-

어떤 용어들이 모호하게 느껴지나요?

예를 들어, ‘ActionScript’란 무엇인가요?

-

이 기술을 사용하는 것으로 나열된 적대자가 몇 명입니까?

일반적으로 나열된 적대자가 많을수록, 기술이 더 일반적이며 악용하기 쉬울 수 있습니다.

-

이 기술은 얼마나 구체적인가요?

어떤 기술은 매우 구체적이어서 추가 연구가 많이 필요하지 않을 수도 있습니다.

- 이 기술과 관련된 것으로 나열된 공격 도구는 무엇이며, 그것들이 오픈 소스 또는 테스트 가능하거나요?

3. 연구하기

각 기술에 대해 페이지 하단에는 풍부한 리소스가 있습니다. 일반적으로 리소스는 기술의 적대자 구현에 대한 보고서를 다룹니다. 이해를 높이기 위한 최고의 리소스는 기술의 구현을 기술적으로 다루고, 적대자들이 사용하는 공격 연구 또는 도구에 대한 링크를 제공하는 것입니다. 또한, 기술에 대한 원래의 공격 연구 보고서나 블로그 게시글을 확인하는 것이 좋습니다.

고려해야 할 사항:

리소스를 읽으면서 다음 사항을 염두에 두십시오:

-

어떤 명사가 모호하게 느껴지나요?

예를 들어, ‘ActionScript’란 무엇인가요?

- 이 기술과 관련된 것으로 나열된 공격 도구는 무엇이며, 그것들이 오픈 소스 또는 테스트 가능하거나요?

- 기술 구현에 사용된 코드의 PoC 코드 또는 코드 스크린샷이 있나요?

- 연구자가 제시한 예방 및 검출 메커니즘은 무엇인가요? 기술을 구체적으로 언급합니까?

- 이 기술을 탐지하기 위한 도구나 기술은 무엇인가요?

- 이 기술의 모든 측면을 검토했나요? 검토하지 않은 기술의 추가적인 방법이 있나요?

- 이 출판물의 저자들은 GitHub 페이지, 블로그 게시글, 트위터 계정 등을 가지고 있나요?

4. 추가 리소스(연구)를 탐색하세요

는 공통 지식 기반이기 때문에 ATT&CK와 꼭 관련되지 않은 연구자로부터 많은 리소스가 존재합니다. 이러한 리소스는 특정 기술 예제를 수집하고, 특정 탐지를 식별하며, 공격적 기술 연구를 게시할 수 있습니다. ATT&CK 때문에

ATT&CK의 적대자 기술을 다루는 제 즐겨찾기 링크 몇 가지로, 많은 추가 리소스에 대한 참조를 포함한 링크입니다:

- GitHub의 Living of the Land Binaries and Scripts Project:

- Sean Metcalf의 웹사이트 및 블로그

- GitHub의 Roberto Rodriguez의 Threat-Hunter 플레이북:

- SANS의 포스터

- Casey Smith의 블로그

- Adam Hexacorn의 블로그

다행히도, 이러한 기술의 많은 부분은 수년 동안 보안 연구자들에 의해 컨퍼런스에서 설명되어 왔습니다. 다음은 몇 가지 고전적인 예시입니다:

- PowerShell 공격 방어 – Lee Holmes

- Windows Management Instrumentation 악용 – Matt Graeber

- Active Directory DACL 백도어 설계 – Andy Robbins and Will Schroeder

고려해야 할 사항:

See 단계 3.

5. 에뮬레이션 수행(모방)

참고: 네트워크를 소유하지 않거나 명시적인 권한이 없는 경우, 에뮬레이션 도구를 다운로드하지 마십시오. 에뮬레이션 도구는 종종 바이러스 백신에 의해 플래그가 지정되며 익스플로잇이 포함될 수 있습니다.

샌드박스된 실험실에서 기술을 모방하는 것은 훌륭합니다. PoC 코드는 수비자에게 공격을 이해하는 창을 제공합니다. 많은 무료 에뮬레이션 스크립트와 PoC 코드가 존재하며, 이러한 도구 세트는 요약된 코드 형태로 기술에 대한 창을 제공합니다. 단순히 코드를 실행하고 결과를 보는 것만으로는 충분하지 않습니다. 기술을 이해하기 위해 코드 라인별로 분석하는 시도를 해야 합니다. 또한 운영 체제가 본래 포착한 로그, Sysmon, ProcMon을 검토해야 합니다. 어떤 경우에는 Wireshark, 디버거, API 모니터, 메모리 덤프 등의 도구로 추가적인 텔레메트리를 캡처하는 것이 유익할 수 있습니다. 더하여, 에뮬레이션 후 (Eric Zimmerman이 제공하는 것과 같은) 포렌식 도구를 실행하는 것이 기술에 따라 유용할 수 있습니다.

기술의 탐지를 작성하고 테스트하는 것도 공격과 해당 이벤트 경고의 한계 및 맥락을 이해하는 또 다른 좋은 방법입니다. 오늘날에는 많은 규칙이 SIGMA라는 여러 SIEM 시스템을 위한 표준화된 언어 형식으로 공유되고 있습니다.

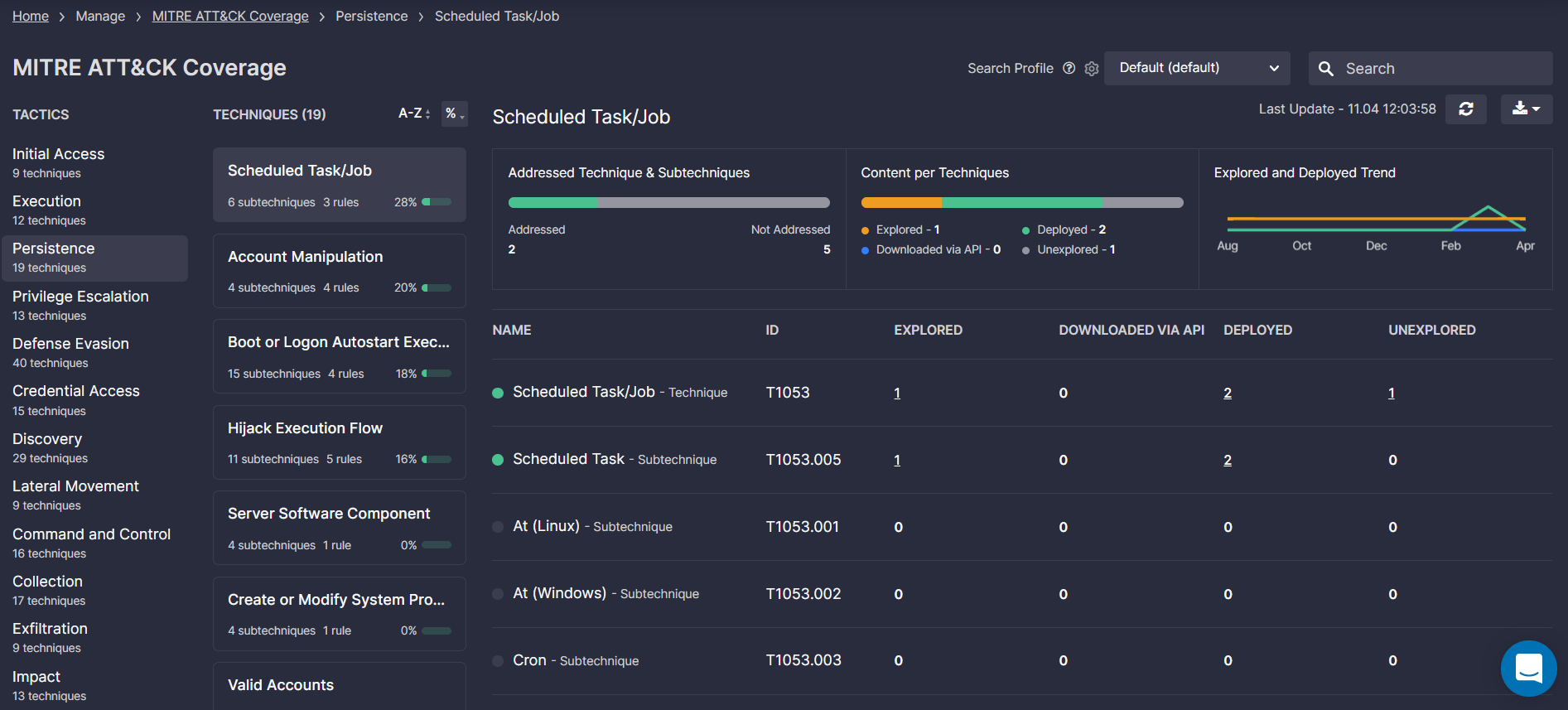

SOC Prime의 Detection as Code 플랫폼은 구독을 통해 20+ SIEM 및 XDR 형식으로 130,000+의 큐레이션된 시그마 기반 탐지를 기본적으로 제공합니다. 여기에는 최신 ATT&CK 프레임워크기술의 대부분에 대한 에뮬레이션 및 규칙이 포함되어 있습니다. 무료 계정을 생성하려면 https://tdm.socprime.com/ 를 방문하여 조직의 위협 프로파일과 사용 중인 보안 도구에 맞춘 최신 탐지 콘텐츠를 확인하세요. MITRE ATT&CK 커버리지 대시보드를 통해 위협 커버리지에 대한 실시간 지표를 추적하고, SOC Prime의 플랫폼 콘텐츠로 다룬 ATT&CK 기술, 전술 및 하위 기술에 대한 진행 상황을 평가하세요.

어떤 기술은 고급 교육과 경험 없이는 이해하거나 재현하기 매우 어려울 수 있습니다. 에뮬레이션을 수행하고 기술에 대한 통찰력을 얻은 후에도, 또는 자신의 코드를 작성한 후에도 발생하는 일이 완전히 이해되지 않는다면 이는 정상입니다. 여기에 도달했지만 여전히 궁금한 점이 있다면 멘토나 연구자에게 직접 연락하는 것이 유용할 수 있습니다.

고려해야 할 사항

리소스를 읽으면서 다음 사항을 염두에 두십시오:

- 탐지를 피하기 위해 PoC를 변경하거나 변경할 수 있습니까?

- 이 기술에 맞지만 다른 방법을 사용하는 추가 PoC가 있나요?

ATT&CK의 한계

시의성

새로운 기술의 발견 또는 게시 요청부터 그 기술이 출판될 때까지 여러 달이 걸릴 수 있습니다. 대신 연구자를 트위터에서 팔로우하는 것이 게임에서 앞서 나가는 좋은 방법입니다. 하지만 공유되는 정보의 홍수 속에서 신호와 소음을 구별하는 것은 벅찰 수 있는 작업입니다.

깊이

모든 사이버 보안 관련 주제가 ATT&CK 기술에 의해 다루어지는 것은 아닙니다. 예를 들어, 사용-후-프리 기반 익스플로잇의 복잡성을 배우는 것은 아닐 것입니다. MITRE의 공통 취약점 목록(CWE) 같은 다른 프레임워크 및 지식 기반을 참조하면 도움이 될 수 있습니다.

SOC Prime의 Detection as Code 플랫폼에 가입하여 협력적 사이버 방어, 위협 헌팅 및 탐색을 통해 20,000+ 보안 전문가의 글로벌 커뮤니티의 힘으로 디지털 위협을 효과적으로 차단하세요.